BIOPASS-skadlig programvara använder OBS Studio-streamingprogramvara för att spela in offerskärmar

Trend Micro har upptäckt BIOPASS -skadlig kod som attackerar och spionerar på användare av kinesiska spelsajter. Forskarna spekulerar i att den välkända spionhackgruppen Winnti (APT41) kan ligga bakom skapandet av denna skadliga program.

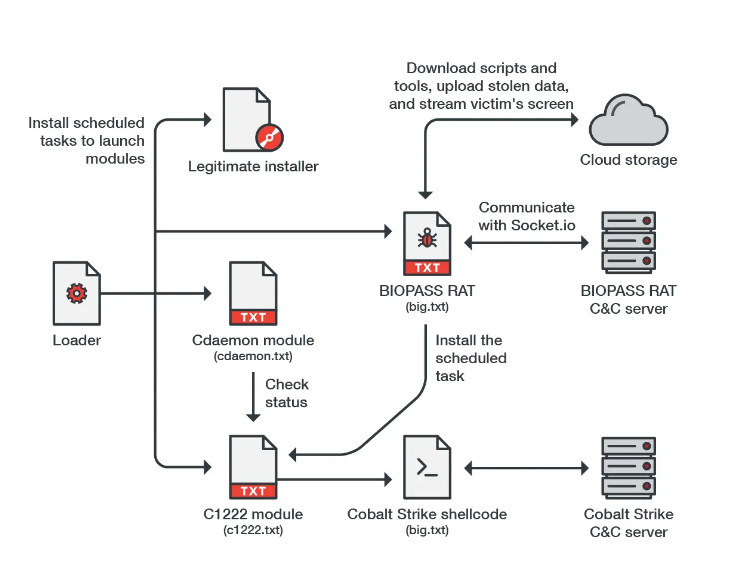

BIOPASS är en fjärråtkomst -trojan (RÅTTA) skrivet i Python. Typiskt, den gömmer sig i de legitima installatörerna av Adobe Flash Player eller Microsoft Silverlight, som fortfarande används i Kina, även om de inte längre stöds i resten av världen.

Experter skriver att skadligt JavaScript används för att sprida skadlig kod, som finns på teknisk support eller chatt -sidor på kinesiska spelsajter. Det omdirigerar användare till sidor som erbjuder infekterade installatörer till potentiella offer. Om en användare föll för detta trick av cyberkriminella, BIOPASS trängde in i hans system.

Skadlig programvara skiljer sig lite från andra RAT -filer och har funktioner som filsystemutvärdering, fjärrskrivbordsåtkomst, filstjälning och körning av skalkommando. Skadlig programvara kan också äventyra den personliga informationen om offer genom att stjäla data från webbläsare och snabbmeddelanden (inklusive QQ Browser, 2345 Utforskare, Sogou Explorer och 360 Säker webbläsare, WeChat, QQ och Aliwangwang).

En intressant egenskap hos denna skadliga programvara är användningen av den populära streamerprogramvaran OBS Studio, som ofta används av användare av Twitch, Youtube, och så vidare. Angriparna använde RTMP i OBS Studio för att fånga användarens skärm och sända video direkt till kontrollpanelen för skadlig programvara.

Intressant, Winnti -gruppen, som påstås vara ansvarig för att skapa skadlig programvara, är känd som en kinesisk cyberspionagrupp. Ibland, i syfte att få personlig vinning, Winnti arrangerar attacker mot spelbolag i Sydostasien. Eftersom attackerna i detta fall riktar sig mot kinesiska användare, forskarna är inte alltför säkra på deras tillskrivning.

Låt mig påminna dig om att jag också skrev det Kinesiska hackare täcker sina spår och tar bort skadlig kod några dagar före upptäckt.