Le malware BIOPASS utilise le logiciel de streaming OBS Studio pour enregistrer les écrans des victimes

Trend Micro a découvert Le malware BIOPASS qui attaque et espionne les utilisateurs de sites de jeux d'argent chinois. Les chercheurs pensent que le célèbre groupe d'espionnage Winnti (APT41) peut être à l'origine de la création de ce malware.

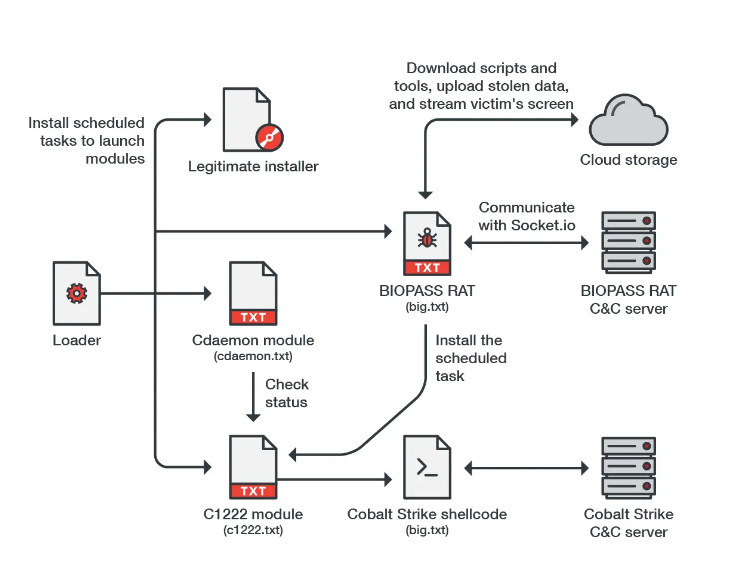

BIOPASS est un cheval de Troie d'accès à distance (RAT) écrit en Python. Typiquement, il se cache dans les programmes d'installation légitimes d'Adobe Flash Player ou de Microsoft Silverlight, qui sont encore en usage en Chine, même s'ils ne sont plus pris en charge dans le reste du monde.

Les experts écrivent que JavaScript malveillant est utilisé pour propager le malware, qui est hébergé sur le support technique ou les pages de discussion des sites de jeux d'argent chinois. Il redirige les utilisateurs vers des pages qui proposent des installateurs infectés aux victimes potentielles. Si un utilisateur craque pour cette astuce des cybercriminels, BIOPASS a pénétré son système.

Les logiciels malveillants diffèrent peu des autres RAT et possèdent des fonctionnalités telles que l'évaluation du système de fichiers, accès bureau à distance, vol de fichiers et exécution de commandes shell. Le malware peut également compromettre les informations personnelles des victimes en volant des données des navigateurs et des messageries instantanées (y compris le navigateur QQ, 2345 Explorateur, Explorateur de Sogou et 360 Navigateur sécurisé, WeChat, QQ et Aliwangwang).

Une caractéristique intéressante de ce malware est l'utilisation du logiciel de streaming populaire OBS Studio, qui est souvent utilisé par les utilisateurs de Twitch, Youtube, etc. Les attaquants ont utilisé RTMP dans OBS Studio pour capturer l'écran de l'utilisateur et diffuser la vidéo directement sur le panneau de configuration des logiciels malveillants..

de façon intéressante, le groupe Winnti, qui est prétendument responsable de la création du malware, est connu comme un groupe de cyberespionnage chinois. parfois, dans le but d'obtenir un gain personnel, Winnti organise des attaques contre des sociétés de jeux d'argent en Asie du Sud-Est. Puisque dans ce cas les attaques ciblent les utilisateurs chinois, les chercheurs ne sont pas trop sûrs de leur attribution.

Permettez-moi de vous rappeler que j'ai également écrit que Des hackers chinois brouillent les pistes et suppriment les malwares quelques jours avant leur détection.