Programul malware BIOPASS folosește software-ul de streaming OBS Studio pentru a înregistra ecranele victimelor

Trend Micro a descoperit Programul malware BIOPASS care atacă și spionează utilizatorii site-urilor de jocuri de noroc din China. Cercetătorii speculează că binecunoscutul grup de spionaj hack Winnti (APT41) poate fi în spatele creării acestui malware.

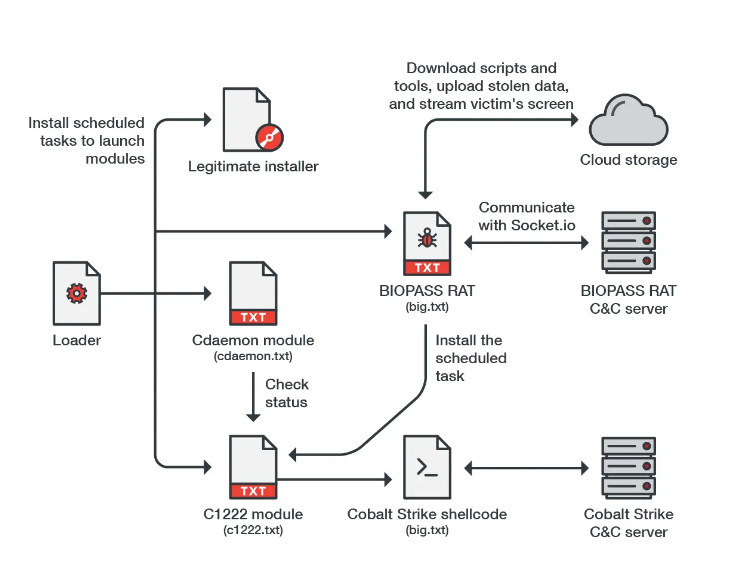

BIOPASS este un troian cu acces la distanță (ŞOBOLAN) scris în Python. De obicei, se ascunde în interiorul programelor de instalare legitime ale Adobe Flash Player sau Microsoft Silverlight, care sunt încă folosite în China, chiar dacă nu mai sunt susţinute în restul lumii.

Experții scriu că JavaScript rău intenționat este folosit pentru a răspândi malware-ul, care este găzduit pe paginile de asistență tehnică sau de chat ale site-urilor de jocuri de noroc din China. Redirecționează utilizatorii către pagini care oferă instalatori infectați potențialelor victime. Dacă un utilizator a căzut în acest truc al infractorilor cibernetici, BIOPASS a pătruns în sistemul său.

Programele malware diferă puțin de alte RAT-uri și au caracteristici precum evaluarea sistemului de fișiere, acces la desktop la distanță, furtul de fișiere și executarea comenzilor shell. De asemenea, programul malware poate compromite informațiile personale ale victimelor prin furtul datelor din browsere și mesagerie instantanee (inclusiv QQ Browser, 2345 Explorator, Sogou Explorer și 360 Browser sigur, WeChat, QQ și divertisment).

O caracteristică interesantă a acestui malware este utilizarea popularului software de streamer OBS Studio, care este adesea folosit de utilizatorii Twitch, YouTube, și așa mai departe. Atacatorii au folosit RTMP în OBS Studio pentru a captura ecranul utilizatorului și a difuza videoclipuri direct către panoul de control al malware..

Interesant, grupul Winnti, care este presupus responsabil pentru crearea malware-ului, este cunoscut ca un grup chinez de spionaj cibernetic. Uneori, cu scopul de a obține un câștig personal, Winnti organizează atacuri asupra companiilor de jocuri de noroc din Asia de Sud-Est. Deoarece în acest caz atacurile vizează utilizatorii chinezi, cercetătorii nu sunt prea siguri de atribuirea lor.

Permiteți-mi să vă reamintesc că și eu am scris asta Hackerii chinezi își acoperă urmele și elimină programele malware cu câteva zile înainte de detectare.