BIOPASS-skadelig programvare bruker OBS Studio-streamingprogramvare til å registrere offerskjermer

Trend Micro har oppdaget BIOPASS -skadelig programvare som angriper og spionerer på brukere av kinesiske spillsider. Forskerne spekulerer i at den velkjente spionhackgruppen Winnti (APT41) kan stå bak opprettelsen av denne skadelige programvaren.

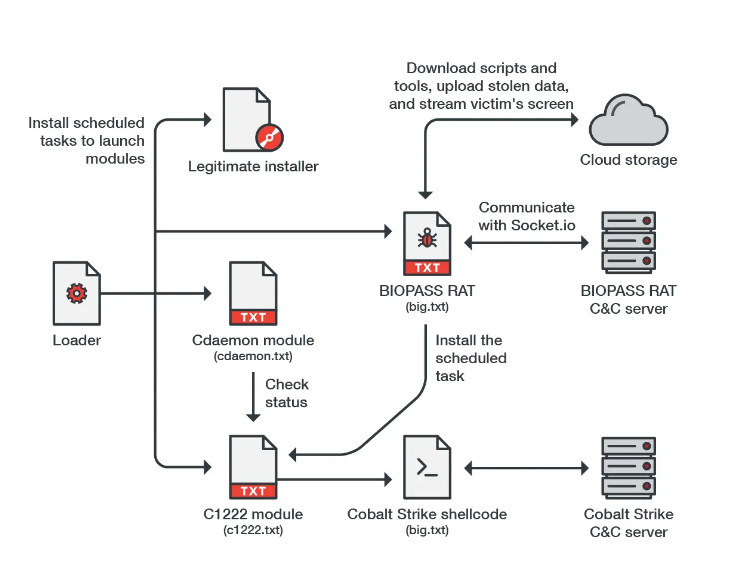

BIOPASS er en fjerntilgangstrojaner (ROTTE) skrevet i Python. Typisk, den gjemmer seg inne i de legitime installatørene av Adobe Flash Player eller Microsoft Silverlight, som fremdeles er i bruk i Kina, selv om de ikke lenger støttes i resten av verden.

Eksperter skriver at ondsinnet JavaScript brukes til å spre skadelig programvare, som er hostet på teknisk støtte eller chatsider på kinesiske gambling -nettsteder. Det omdirigerer brukere til sider som tilbyr infiserte installatører til potensielle ofre. Hvis en bruker falt for dette trikset av nettkriminelle, BIOPASS trengte inn i systemet hans.

Malware skiller seg lite fra andre RAT -er og har funksjoner som filsystemevaluering, ekstern skrivebordstilgang, filstjeling og kjøring av skallkommando. Skadelig programvare kan også kompromittere personopplysninger om ofre ved å stjele data fra nettlesere og direktemeldinger (inkludert QQ Browser, 2345 Utforsker, Sogou Explorer og 360 Sikker nettleser, WeChat, QQ og Aliwangwang).

Et interessant trekk ved denne skadelige programvaren er bruken av den populære streamer -programvaren OBS Studio, som ofte brukes av brukere av Twitch, YouTube, og så videre. Angriperne brukte RTMP i OBS Studio for å fange brukerens skjerm og kringkaste video direkte til kontrollpanelet for skadelig programvare.

Interessant, Winnti -gruppen, som angivelig er ansvarlig for å lage skadelig programvare, er kjent som en kinesisk cyberspionasjegruppe. Noen ganger, med sikte på å oppnå personlig gevinst, Winnti arrangerer angrep på spillselskaper i Sørøst -Asia. Siden angrepene i dette tilfellet er rettet mot kinesiske brukere, forskerne er ikke så sikre på deres attribusjon.

La meg minne deg om at jeg også skrev det Kinesiske hackere dekker sporene sine og fjerner skadelig programvare noen dager før deteksjon.