Die BIOPASS-Malware verwendet die Streaming-Software OBS Studio, um die Bildschirme der Opfer aufzuzeichnen

Trend Micro hat herausgefunden BIOPASS-Malware, die Benutzer chinesischer Glücksspielseiten angreift und ausspioniert. Die Forscher spekulieren, dass die bekannte Spionage-Hack-Gruppe Winnti (APT41) könnte hinter der Erstellung dieser Malware stecken.

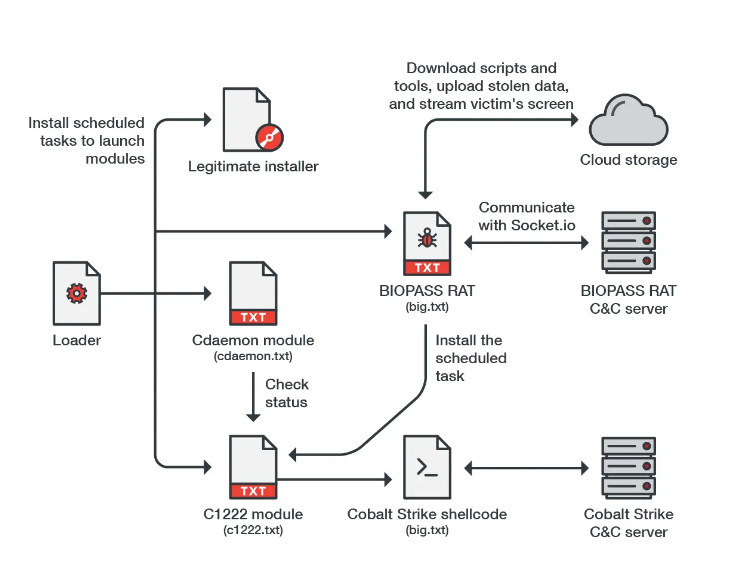

BIOPASS ist ein Remote-Access-Trojaner (RATTE) in Python geschrieben. typisch, es versteckt sich in den legitimen Installern von Adobe Flash Player oder Microsoft Silverlight, die in China noch im Einsatz sind, obwohl sie im Rest der Welt nicht mehr unterstützt werden.

Experten schreiben, dass schädliches JavaScript verwendet wird, um die Malware zu verbreiten, die auf technischen Support- oder Chat-Seiten chinesischer Glücksspielseiten gehostet wird. Es leitet Benutzer auf Seiten um, die potenziellen Opfern infizierte Installationsprogramme anbieten. Wenn ein Benutzer auf diesen Trick von Cyberkriminellen hereingefallen ist, BIOPASS drang in sein System ein.

Malware unterscheidet sich kaum von anderen RATs und verfügt über Funktionen wie die Auswertung des Dateisystems, Remote-Desktop-Zugriff, Dateidiebstahl und Ausführung von Shell-Befehlen. Die Malware kann auch die persönlichen Daten der Opfer gefährden, indem sie Daten von Browsern und Instant Messengern stiehlt (einschließlich QQ-Browser, 2345 Forscher, Sogou-Explorer und 360 Sicherer Browser, WeChat, QQ und Aliwangwang).

Ein interessantes Merkmal dieser Malware ist die Verwendung der beliebten Streamer-Software OBS Studio, die häufig von Benutzern von Twitch verwendet wird, Youtube, und so weiter. Die Angreifer verwendeten RTMP in OBS Studio, um den Bildschirm des Benutzers zu erfassen und Videos direkt an das Malware-Kontrollfeld zu übertragen.

Interessant, die Winnti-Gruppe, die angeblich für die Erstellung der Malware verantwortlich ist, ist als chinesische Cyberspionagegruppe bekannt. Manchmal, mit dem Ziel, persönlichen Gewinn zu erzielen, Winnti arrangiert Angriffe auf Glücksspielunternehmen in Südostasien. Denn in diesem Fall zielen die Angriffe auf chinesische Benutzer ab, die Forscher sind sich ihrer Zuschreibung nicht ganz sicher.

Lass mich dich daran erinnern, dass ich das auch geschrieben habe Chinesische Hacker verwischen ihre Spuren und entfernen Malware einige Tage vor der Entdeckung.