O malware BIOPASS usa o software de streaming OBS Studio para registrar as telas das vítimas

Trend Micro descobriu Malware BIOPASS que ataca e espiona usuários de sites de jogos de azar chineses. Os pesquisadores especulam que o conhecido grupo de hack de espiões Winnti (APT41) pode estar por trás da criação deste malware.

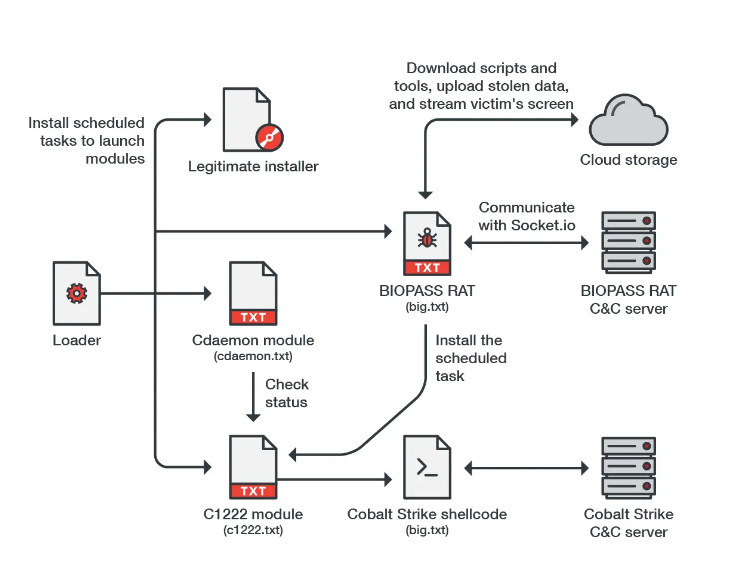

BIOPASS é um Trojan de acesso remoto (RATO) escrito em Python. Tipicamente, ele se esconde dentro de instaladores legítimos de Adobe Flash Player ou Microsoft Silverlight, que ainda estão em uso na China, mesmo que eles não sejam mais suportados no resto do mundo.

Especialistas escrevem que JavaScript malicioso é usado para espalhar o malware, que está hospedado em suporte técnico ou páginas de bate-papo de sites de jogos de azar chineses. Ele redireciona os usuários para páginas que oferecem instaladores infectados para vítimas em potencial. Se um usuário caiu nesse truque dos cibercriminosos, BIOPASS penetrou em seu sistema.

O malware difere pouco de outros RATs e possui recursos como avaliação do sistema de arquivos, acesso remoto à área de trabalho, roubo de arquivo e execução de comando shell. O malware também pode comprometer as informações pessoais das vítimas, roubando dados de navegadores e mensageiros instantâneos (incluindo o navegador QQ, 2345 Explorador, Sogou Explorer e 360 Navegador Seguro, WeChat, QQ e Aliwangwang).

Uma característica interessante deste malware é o uso do popular software streamer OBS Studio, que é frequentemente usado por usuários do Twitch, Youtube, e assim por diante. Os invasores usaram RTMP no OBS Studio para capturar a tela do usuário e transmitir o vídeo diretamente para o painel de controle do malware.

Interessantemente, o grupo Winnti, que é supostamente responsável pela criação do malware, é conhecido como um grupo chinês de espionagem cibernética. As vezes, com o objetivo de obter ganhos pessoais, Winnti organiza ataques a empresas de jogos de azar no Sudeste Asiático. Uma vez que, neste caso, os ataques têm como alvo usuários chineses, os pesquisadores não estão muito certos sobre sua atribuição.

Deixe-me lembrá-lo de que também escrevi que Hackers chineses encobrem seus rastros e removem malware alguns dias antes da detecção.