TrickBot fikk en ny modul for overvåking av ofre

I følge Sjekkpunkt, TrickBot er fortsatt en av de mest aktive truslene i verden, til og med skaffe seg en ny modul for sporing av ofre. Det ser også ut til at TrickBot har forrang i rangeringen av den mest aktive malware for andre måned på rad.

Etter Emotet -botnettet var ødelagt av politimyndigheter, TrickBot -aktiviteten fortsetter å vokse.

Så, i juni 2021, TrickBot angrep omtrent 7% av selskaper rundt om i verden, og forskere minner om at ransomware -grupper (for eksempel, Ryuk og REvil) bruk annen malware i de første stadiene av infeksjonen, men den viktigste er fortsatt TrickBot.

La meg minne deg på at TrickBot er en av de største og mest vellykkede skadelige programmene i dag. Skadelig programvare ble først oppdaget igjen 2015, kort tid etter en rekke høyprofilerte arrestasjoner som vesentlig endret sammensetningen av Dyre hack-gruppen.

I løpet av årene, malware har utviklet seg fra en klassisk banktrojaner designet for å stjele penger fra bankkontoer til en multifunksjonell dropper som sprer andre trusler (fra gruvearbeidere til ransomware og info-stjeler). For eksempel, TrickBot brukes av så velkjent ransomware som Ryuk, Conti og REvil.

På høsten 2020, en storstilt operasjon Ble båret ut rettet mot å eliminere TrickBot. Det ble deltatt av politimyndigheter, spesialister fra Microsoft Defender -teamet, den ideelle organisasjonen FS-ISAC, samt ESET, Lumen, NTT og Symantec. På den tiden, mange eksperter skrev at selv om Microsoft var kunne deaktivere TrickBot -infrastrukturen, mest sannsynlig vil botnettet “overleve” og til slutt vil operatørene sette i drift nye kontrollservere og fortsette sin aktivitet. dessverre, dette er det som skjedde.

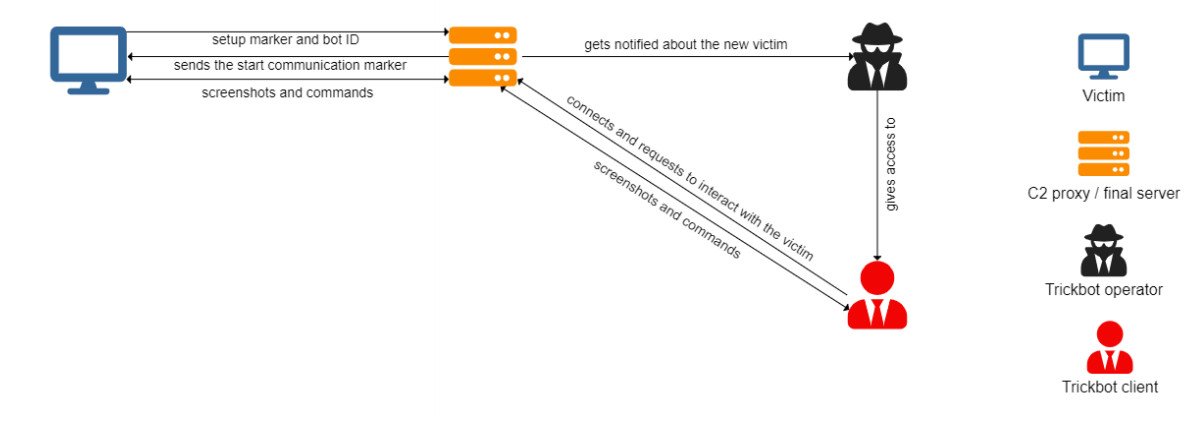

Bitdefender -eksperter skrive at malware -utviklerne nylig har oppdatert VNC -modulen (vncDLL), som brukes etter angrep på spesielt viktige mål. Den oppdaterte modulen kalles tvncDLL og lar angriperne spionere på offeret sitt, samle informasjon som gjør at angrepet kan overføres til de viktigste systemene på offerets nettverk.

TVncDLL-modulen ble sett tilbake i midten av mai i år, men det er fortsatt under utvikling, og hackgruppen har en “oppdateringsplan som regelmessig legger til nye funksjoner og fikser feil.”

Analyse av modulen viser at den bruker en tilpasset kommunikasjonsprotokoll og kommuniserer med kontrollserveren gjennom en av ni proxy -IP -adresser, som gir tilgang til ofre bak brannmurer.

VNC -modulen kan stoppe TrickBot fra å kjøre og til og med fjerne skadelig programvare fra minnet. Når malware -operatøren starter kommunikasjon, modulen lager et virtuelt skrivebord med et tilpasset grensesnitt.

Bruke kommandolinjen, skadelig programvare kan laste ned nye nyttelaster fra sin C&C -server, åpne dokumenter og post, og stjele andre data fra et kompromittert system.

Et annet alternativ, kalt Native Browser, starter vanligvis nettleseren ved hjelp av OLE -automatisering i Internet Explorer. Denne funksjonen er under utvikling og er designet for å stjele passord fra Google Chrome, Mozilla Firefox, Opera og Internet Explorer.

La meg minne deg om at jeg også skrev det Forskere koblet TrickBot -utviklere til Diavol ransomware.