El malware BIOPASS utiliza el software de transmisión OBS Studio para registrar las pantallas de las víctimas

Trend Micro ha descubierto Malware BIOPASS que ataca y espía a los usuarios de sitios de juego chinos. Los investigadores especulan que el conocido grupo de piratería de espías Winnti (APT41) puede estar detrás de la creación de este malware.

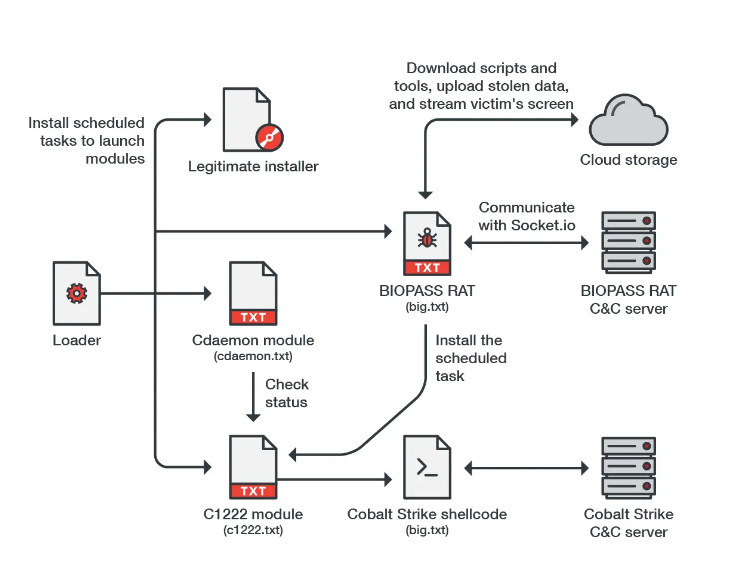

BIOPASS es un troyano de acceso remoto (RATA) escrito en Python. Típicamente, se esconde dentro de los instaladores legítimos de Adobe Flash Player o Microsoft Silverlight, que todavía están en uso en China, a pesar de que ya no se admiten en el resto del mundo.

Los expertos escriben que se utiliza JavaScript malicioso para propagar el malware, que está alojado en soporte técnico o páginas de chat de sitios de juegos de apuestas chinos. Redirige a los usuarios a páginas que ofrecen instaladores infectados a posibles víctimas.. Si un usuario se enamora de este truco de los ciberdelincuentes, BIOPASS penetró en su sistema.

El malware se diferencia poco de otras RAT y tiene características como la evaluación del sistema de archivos, acceso a escritorio remoto, robo de archivos y ejecución de comandos de shell. El malware también puede comprometer la información personal de las víctimas al robar datos de navegadores y mensajería instantánea. (incluido el navegador QQ, 2345 Explorador, Explorador de Sogou y 360 Navegador seguro, WeChat, QQ y Aliwangwang).

Una característica interesante de este malware es el uso del popular software de transmisión OBS Studio., que suelen utilizar los usuarios de Twitch, YouTube, y así. Los atacantes utilizaron RTMP en OBS Studio para capturar la pantalla del usuario y transmitir video directamente al panel de control de malware..

Curiosamente, el grupo Winnti, que es presuntamente responsable de la creación del malware, es conocido como un grupo de ciberespionaje chino. Algunas veces, con el objetivo de obtener beneficios personales, Winnti organiza ataques a empresas de juegos de azar en el sudeste asiático. Dado que en este caso los ataques están dirigidos a usuarios chinos, los investigadores no están muy seguros de su atribución.

Déjame recordarte que también escribí eso Los piratas informáticos chinos cubren sus pistas y eliminan el malware unos días antes de la detección.