โทรจัน Coper Banking กำหนดเป้าหมายผู้ใช้ชาวโคลอมเบีย

Doctor Web ได้ค้นพบโทรจันธนาคารตระกูลใหม่สำหรับ Android ชื่อ Android.BankBot.Coper (ซึ่งต่อไปนี้จะเรียกว่าคูเปอร์). ขณะที่นายธนาคารกำลังมุ่งเป้าไปที่ผู้ใช้ชาวโคลอมเบีย, อย่างไรก็ตาม, นักวิจัยเชื่อว่าเมื่อเวลาผ่านไป, อาจปรากฏเวอร์ชันที่จะโจมตีผู้ใช้จากประเทศอื่น.

มีรายงานว่ามัลแวร์ตระกูลนี้มีสถาปัตยกรรมแบบโมดูลาร์และกลไกการติดเชื้อแบบหลายขั้นตอน, ตลอดจนชุดเทคนิคการป้องกันเพื่อช่วยต่อต้านการลบล้าง.

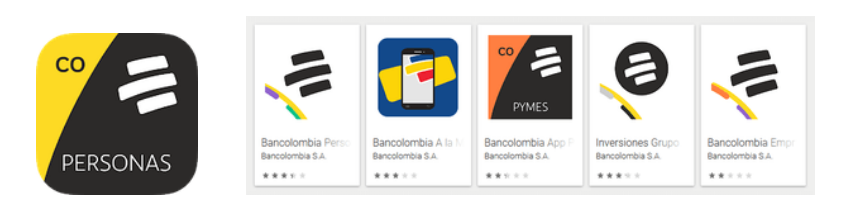

ตัวอย่าง Coper ทั้งหมดที่พบได้รับการแจกจ่ายภายใต้หน้ากากของซอฟต์แวร์อย่างเป็นทางการของสถาบันสินเชื่อ Bancolombia (แอปพลิเคชัน Bancolombia Personas). เพื่อให้พวกเขาน่าเชื่อมากขึ้น, ไอคอนของพวกเขาได้รับการออกแบบในลักษณะเดียวกับโปรแกรมจริงของธนาคาร.

เพื่อการเปรียบเทียบ, ด้านล่างนี้เป็นตัวอย่างของไอคอนปลอม (ซ้าย) และตัวอย่างไอคอนแอป Bancolombia ของจริง (ขวา) พร้อมให้ดาวน์โหลดบน Google Play.

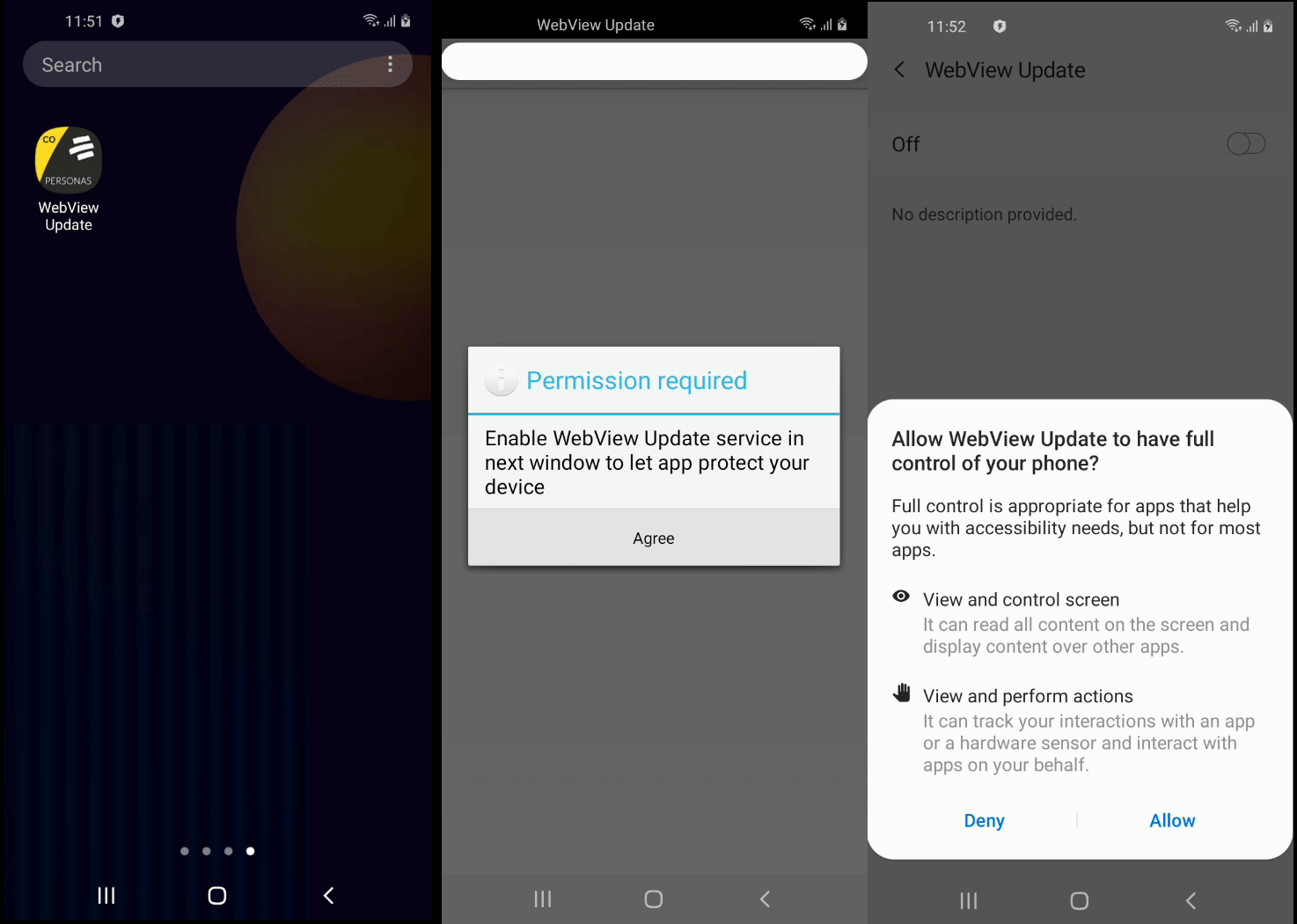

กระบวนการติดเชื้อแบ่งออกเป็นหลายขั้นตอน. ขั้นตอนแรกคือการติดตั้งโปรแกรมหลอกลวงที่อาชญากรไซเบอร์แอบอ้างเป็นแอปพลิเคชันธนาคารจริง. ในความเป็นจริง, มันเป็นหยดที่มีหน้าที่หลักในการส่งมอบและติดตั้งโมดูลที่เป็นอันตรายหลักที่ซ่อนอยู่ภายในบนอุปกรณ์เป้าหมาย.

ในระหว่างขั้นตอนการติดตั้ง, นายธนาคารสามารถเข้าถึงบริการการเข้าถึงได้, ด้วยความช่วยเหลือซึ่งสามารถควบคุมอุปกรณ์ที่ติดไวรัสได้อย่างเต็มที่และเลียนแบบการกระทำของผู้ใช้ (ตัวอย่างเช่น, คลิกที่ปุ่มเมนูและปิดหน้าต่าง). เพื่อทำสิ่งนี้, เขาขออนุญาตจากเหยื่ออย่างเหมาะสม, และได้รับมันแล้ว, มันพยายามปิดการใช้งานการป้องกัน Google Play Protect ที่มีอยู่ในระบบปฏิบัติการ, อนุญาตให้ติดตั้งแอปพลิเคชันจากแหล่งที่ไม่รู้จัก, ติดตั้งและรันโมดูลหลักที่เป็นอันตรายและยังให้สิทธิ์ในการเข้าถึงคุณสมบัติพิเศษอีกด้วย.

โมดูลโทรจันหลักที่ดำเนินการที่เป็นอันตรายหลักได้รับการติดตั้งภายใต้มาสก์ของแอปพลิเคชันระบบชื่อปลั๊กอินแคช, ซึ่งใช้ไอคอนรูปเฟือง, ซึ่งเป็นมาตรฐานสำหรับโปรแกรมระบบ Android บางโปรแกรม. ชื่อและไอคอนเพิ่มโอกาสที่ผู้ใช้จะไม่เห็นภัยคุกคามในโปรแกรม.

เมื่อเปิดตัว, โมดูลนี้สามารถเข้าถึงฟังก์ชันที่สำคัญจำนวนหนึ่งได้. ตัวอย่างเช่น, โทรจันขออนุญาตในการอ่านและจัดการการแจ้งเตือนและเพิ่มลงในรายการข้อยกเว้นสำหรับการเพิ่มประสิทธิภาพแบตเตอรี่ของระบบ, ซึ่งจะทำให้สามารถทำงานได้อย่างถาวร. นอกจากนี้, โทรจันจะกลายเป็นผู้ดูแลระบบของอุปกรณ์และยังได้รับสิทธิ์ในการเข้าถึงเพื่อควบคุมการโทรและข้อความ SMS.

ไกลออกไป, โมดูลนี้จะซ่อนไอคอนจากรายการแอปพลิเคชันบนหน้าจอหลัก, ปกปิดไม่ให้ผู้ใช้เห็น, หลังจากนั้นจะแจ้งให้ซีทราบ&เซิร์ฟเวอร์ C เกี่ยวกับการติดไวรัสอุปกรณ์สำเร็จและรอคำแนะนำเพิ่มเติม.

นายธนาคารรักษาการสื่อสารกับเซิร์ฟเวอร์อย่างต่อเนื่อง, ส่งคำขอไปทุกนาที. ในกรณีที่จำเป็น, ช่วงเวลานี้สามารถเปลี่ยนแปลงได้โดยคำสั่งที่เหมาะสม.

นอกจากนี้, ขึ้นอยู่กับการตอบกลับที่ได้รับจากเซิร์ฟเวอร์, โทรจันสามารถเปลี่ยนการตั้งค่าอื่นๆ ได้, รวมทั้ง:

- รายการเซิร์ฟเวอร์คำสั่งและการควบคุม;

- รายการแอปพลิเคชันเป้าหมายที่จะแสดงหน้าต่างฟิชชิ่งเมื่อเปิดใช้งาน;

- รายการโปรแกรมที่จะลบ;

- รายการแอปพลิเคชันที่โทรจันจะป้องกันไม่ให้เปิดโดยให้ผู้ใช้กลับไปที่หน้าจอหลัก;

- รายการโปรแกรมที่จะบล็อกการแจ้งเตือน;

- พารามิเตอร์อื่น ๆ.

ได้รับคำสั่งที่ถูกต้องจากผู้ปฏิบัติงาน, คอปเปอร์ก็ได้:

- ดำเนินการคำขอ USSD;

- ส่ง SMS;

- ล็อคหน้าจออุปกรณ์;

- ปลดล็อคหน้าจออุปกรณ์;

- เริ่มสกัดกั้น SMS;

- หยุดดักฟัง SMS;

- แสดงการแจ้งเตือนแบบพุช;

- แสดงหน้าต่างฟิชชิ่งอีกครั้งบนแอปพลิเคชันที่ระบุ;

- เปิดตัวคีย์ล็อกเกอร์;

- หยุดคีย์ล็อกเกอร์;

- ลบแอปพลิเคชันที่ระบุในคำสั่ง;

- ลบตัวคุณเองและหยดออกจากอุปกรณ์.

นอกจากนี้, โทรจันจะสกัดกั้นและส่งเนื้อหาของการแจ้งเตือนแบบพุชทั้งหมดที่อุปกรณ์ได้รับไปยังเซิร์ฟเวอร์. เพื่อสาธิตหน้าต่างฟิชชิ่ง, มัลแวร์ใช้สิ่งที่กลายเป็นเรื่องคลาสสิกไปแล้วสำหรับนายธนาคารบนมือถือ: เนื้อหาของหน้าต่างดังกล่าวจะถูกดาวน์โหลดจากเซิร์ฟเวอร์ระยะไกลและวางไว้ใน WebView ที่เลียนแบบรูปลักษณ์ของโปรแกรมเป้าหมายเพื่อหลอกลวงเหยื่อ.

ฉันขอเตือนคุณว่าเราพูดอย่างนั้นเช่นกัน นักวิจัยเตือนถึงมัลแวร์เรียกค่าไถ่ DarkRadiation ตัวใหม่.