O cavalo de Troia Coper Banking tem como alvo os usuários colombianos

A Doctor Web descobriu uma nova família de Trojans bancários para Android chamada Android.BankBot.Coper (doravante Coper). Enquanto os banqueiros estão visando usuários colombianos, Contudo, os pesquisadores acreditam que com o tempo, podem aparecer versões que irão atacar usuários de outros países.

É relatado que esta família de malware tem uma arquitetura modular e um mecanismo de infecção em vários estágios, bem como um conjunto de técnicas de proteção para ajudar a resistir à exclusão.

Todas as amostras de Coper encontradas foram distribuídas sob a máscara do software oficial da instituição de crédito Bancolombia (Aplicativos do Bancolombia Personas). Para torná-los mais convincentes, seus ícones foram desenhados no mesmo estilo dos programas reais do banco.

Para comparação, abaixo está um exemplo de um ícone falso (deixou) e um exemplo de ícones de aplicativos reais do Bancolombia (direita) disponível para download no Google Play.

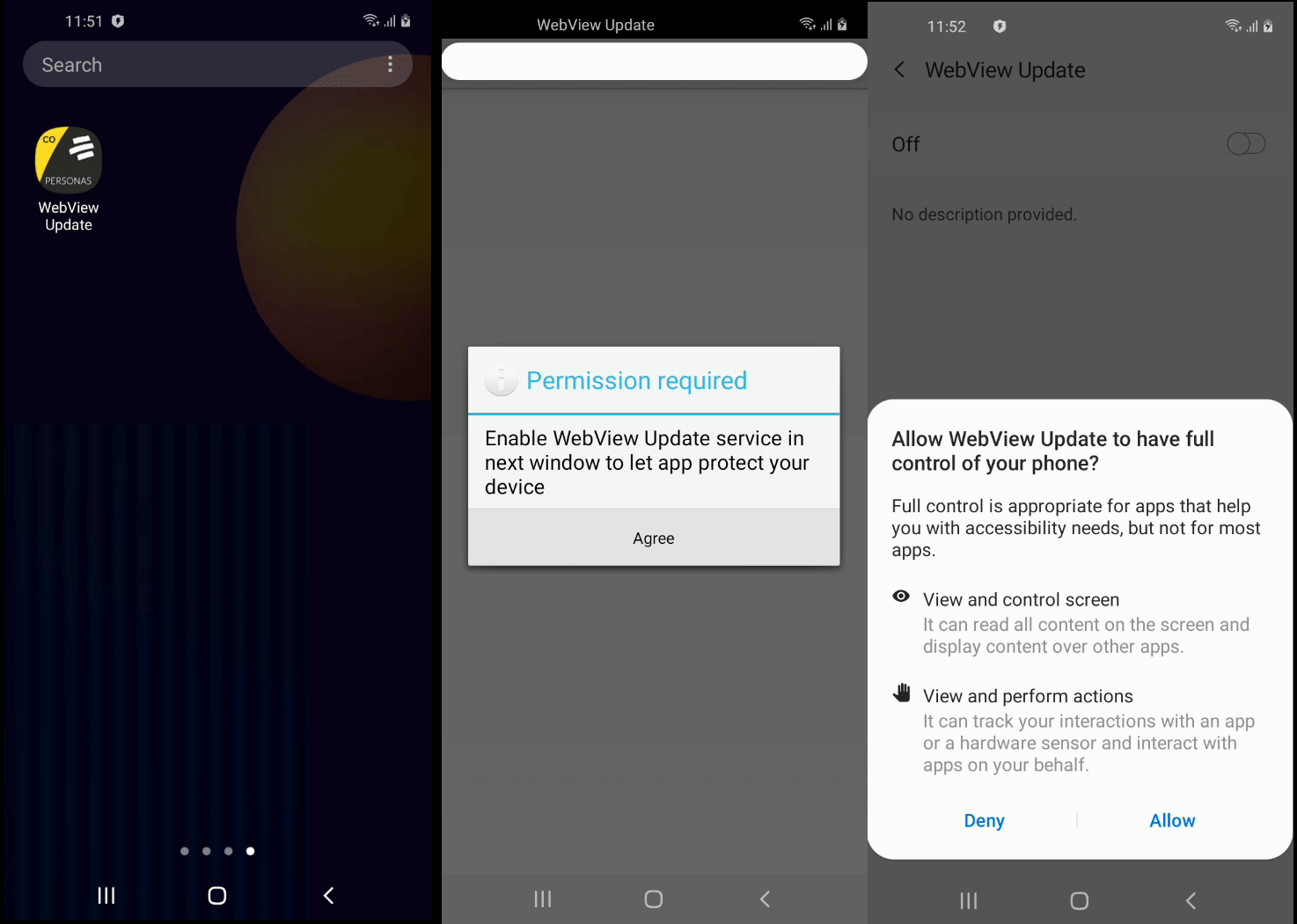

O processo de infecção é dividido em várias etapas. O primeiro passo é instalar um programa chamariz que os cibercriminosos representam como um aplicativo bancário real. De fato, é um conta-gotas cuja principal tarefa é entregar e instalar o principal módulo malicioso oculto dentro dele no dispositivo de destino.

Durante o processo de instalação, o banqueiro obtém acesso aos Serviços de Acessibilidade, com a ajuda do qual pode controlar totalmente o dispositivo infectado e imitar as ações do usuário (por exemplo, clicando nos botões do menu e fechando as janelas). Para fazer isso, ele pede à vítima a permissão apropriada, e tendo recebido, ele tenta desativar a proteção do Google Play Protect incorporada ao sistema operacional, permitir a instalação de aplicativos de fontes desconhecidas, instale e execute o módulo malicioso principal e também forneça acesso a recursos especiais.

O principal módulo Trojan que executa as principais ações maliciosas é instalado sob a máscara de um aplicativo do sistema chamado plugin Cache, que usa o ícone de engrenagem, que é padrão para alguns programas do sistema Android. O nome e o ícone aumentam a probabilidade de os usuários não verem uma ameaça no programa.

Quando lançado, este módulo ganha acesso a uma série de funções importantes. Por exemplo, o Trojan pede permissão para ler e gerenciar notificações e adicioná-las à lista de exceções para otimização da bateria do sistema, o que lhe permitirá trabalhar permanentemente. além do que, além do mais, o Trojan se torna o administrador do dispositivo e também obtém acesso para controlar chamadas telefônicas e mensagens SMS.

Avançar, este módulo oculta seu ícone da lista de aplicativos na tela principal, ocultando-o do usuário, após o que informa o C&Servidor C sobre a infecção bem-sucedida do dispositivo e aguarda mais instruções.

O banqueiro mantém comunicação constante com o servidor, enviando solicitações para ele a cada minuto. Se necessário, este intervalo pode ser alterado pelo comando apropriado.

além do que, além do mais, dependendo da resposta recebida do servidor, o Trojan pode alterar suas outras configurações, Incluindo:

- uma lista de servidores de comando e controle;

- uma lista de aplicativos de destino que exibirão janelas de phishing quando iniciadas;

- uma lista de programas a serem removidos;

- uma lista de aplicativos que o cavalo de Tróia impedirá de iniciar, retornando o usuário à tela inicial;

- uma lista de programas dos quais as notificações serão bloqueadas;

- outros parâmetros.

Tendo recebido o comando certo de seus operadores, Coper é capaz de:

- executar solicitações USSD;

- Enviar SMS;

- bloquear a tela do dispositivo;

- desbloquear a tela do dispositivo;

- começar a interceptar SMS;

- parar de interceptar SMS;

- mostrar notificações push;

- exibir novamente a janela de phishing no aplicativo especificado;

- lançar um keylogger;

- parar o keylogger;

- remova os aplicativos especificados no comando;

- remova-se, bem como o conta-gotas do dispositivo.

além do que, além do mais, o Trojan intercepta e envia ao servidor o conteúdo de todas as notificações push recebidas pelo dispositivo. Para demonstrar uma janela de phishing, o malware usa o que já se tornou um clássico para banqueiros móveis: o conteúdo dessa janela é baixado de um servidor remoto e colocado em um WebView que imita a aparência do programa de destino para enganar a vítima.

Deixe-me lembrá-lo de que também dissemos que Pesquisadores alertaram sobre o novo ransomware DarkRadiation.