Coper Banking-Trojaner zielt auf kolumbianische Benutzer ab

Doctor Web hat eine neue Familie von Banking-Trojanern für Android namens . entdeckt Android.BankBot.Coper (im Folgenden Coper). Während die Banker auf kolumbianische Nutzer abzielen, jedoch, die Forscher glauben, dass im Laufe der Zeit, Es können Versionen erscheinen, die Benutzer aus anderen Ländern angreifen.

Es wird berichtet, dass diese Malware-Familie eine modulare Architektur und einen mehrstufigen Infektionsmechanismus hat, sowie eine Reihe von Schutztechniken, um der Löschung zu widerstehen.

Alle gefundenen Coper-Proben wurden unter der Maske der offiziellen Software des Kreditinstituts Bancolombia verbreitet (Bancolombia People-Anwendungen). Um sie überzeugender zu machen, ihre Ikonen wurden im gleichen Stil wie die der echten Programme der Bank gestaltet.

Zum Vergleich, Unten ist ein Beispiel für ein gefälschtes Symbol (links) und ein Beispiel für echte Bancolombia-App-Symbole (rechts) zum Download bei Google Play verfügbar.

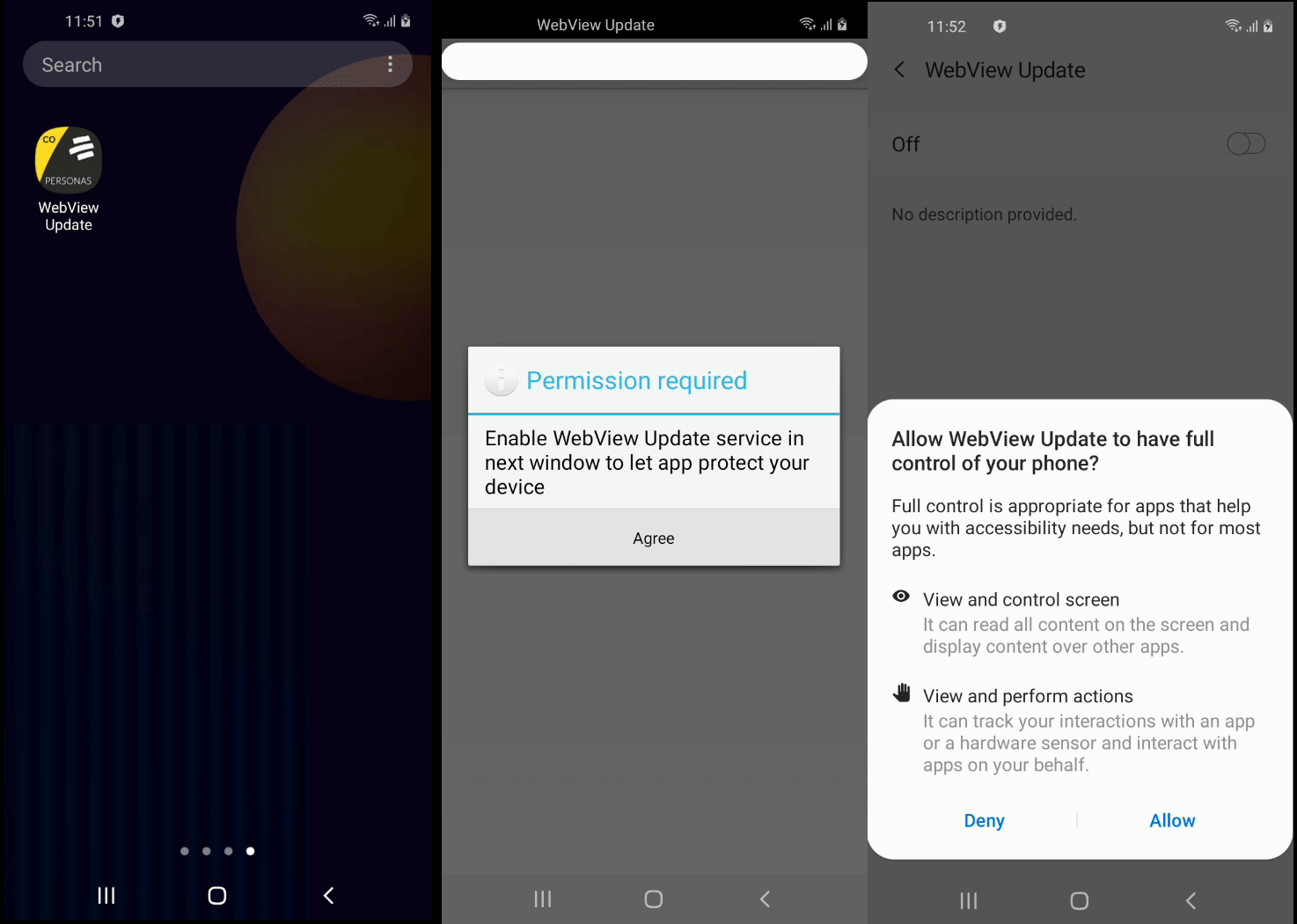

Der Infektionsprozess ist in mehrere Phasen unterteilt. Der erste Schritt besteht darin, ein Lockvogelprogramm zu installieren, das Cyberkriminelle als echte Bankanwendung ausgeben. Eigentlich, Es ist ein Dropper, dessen Hauptaufgabe darin besteht, das darin versteckte bösartige Hauptmodul auf dem Zielgerät zu liefern und zu installieren.

Während des Installationsvorgangs, der Bankier erhält Zugang zu den Accessibility Services, mit dessen Hilfe es das infizierte Gerät vollständig kontrollieren und Benutzeraktionen imitieren kann (beispielsweise, auf Menüschaltflächen klicken und Fenster schließen). Um dies zu tun, er bittet das Opfer um die entsprechende Erlaubnis, und habe es erhalten, es versucht, den in das Betriebssystem integrierten Google Play Protect-Schutz zu deaktivieren, erlauben die Installation von Anwendungen aus unbekannten Quellen, installieren und führen Sie das bösartige Hauptmodul aus und gewähren Sie ihm Zugriff auf spezielle Funktionen.

Das Haupt-Trojaner-Modul, das die wichtigsten schädlichen Aktionen ausführt, wird unter der Maske einer Systemanwendung namens Cache-Plugin installiert, die das Zahnradsymbol verwendet, was bei einigen Android-Systemprogrammen Standard ist. Der Name und das Symbol erhöhen die Wahrscheinlichkeit, dass Benutzer keine Bedrohung im Programm sehen.

Beim Start, Dieses Modul erhält Zugriff auf eine Reihe wichtiger Funktionen. Zum Beispiel, der Trojaner bittet um Erlaubnis, Benachrichtigungen zu lesen und zu verwalten und sie zur Liste der Ausnahmen für die Optimierung des Systemakkus hinzuzufügen, wodurch es dauerhaft funktioniert. In Ergänzung, Der Trojaner wird zum Administrator des Geräts und erhält außerdem Zugriff auf die Steuerung von Telefonanrufen und SMS-Nachrichten.

Weiter, Dieses Modul verbirgt sein Symbol aus der Liste der Anwendungen auf dem Hauptbildschirm, es vor dem Benutzer verbergen, danach informiert es die C&C-Server über die erfolgreiche Infektion des Geräts und wartet auf weitere Anweisungen.

Der Bankier unterhält eine ständige Kommunikation mit dem Server, jede Minute Anfragen an ihn senden. Falls benötigt, dieses Intervall kann durch den entsprechenden Befehl geändert werden.

In Ergänzung, abhängig von der vom Server erhaltenen Antwort, der Trojaner kann seine anderen Einstellungen ändern, einschließlich:

- eine Liste von Command-and-Control-Servern;

- eine Liste von Zielanwendungen, die beim Start Phishing-Fenster anzeigen;

- eine Liste der zu entfernenden Programme;

- eine Liste von Anwendungen, die der Trojaner am Starten hindert, indem der Benutzer zum Startbildschirm zurückkehrt;

- eine Liste von Programmen, von denen Benachrichtigungen blockiert werden;

- andere Parameter.

Den richtigen Befehl von seinen Bedienern erhalten, Coper kann:

- USSD-Anfragen ausführen;

- SMS senden;

- den Gerätebildschirm sperren;

- den Gerätebildschirm entsperren;

- Beginnen Sie mit dem Abfangen von SMS;

- Stoppen Sie das Abfangen von SMS;

- Push-Benachrichtigungen anzeigen;

- das Phishing-Fenster über der angegebenen Anwendung erneut anzeigen;

- einen Keylogger starten;

- Stoppen Sie den Keylogger;

- Entfernen Sie die im Befehl angegebenen Anwendungen;

- Entfernen Sie sich selbst sowie die Pipette vom Gerät.

In Ergänzung, Der Trojaner fängt den Inhalt aller vom Gerät empfangenen Push-Benachrichtigungen ab und sendet sie an den Server. Um ein Phishing-Fenster zu demonstrieren, die Malware nutzt das, was für mobile Banker bereits zum Klassiker geworden ist: der Inhalt eines solchen Fensters wird von einem entfernten Server heruntergeladen und in einem WebView platziert, das das Aussehen des Zielprogramms imitiert, um das Opfer zu täuschen.

Lass mich dich daran erinnern, dass wir das auch gesagt haben Forscher warnten vor neuer DarkRadiation-Ransomware.