El troyano Coper Banking se dirige a usuarios colombianos

Doctor Web ha descubierto una nueva familia de troyanos bancarios para Android denominada Android.BankBot.Coper (en adelante Coper). Mientras los banqueros apuntan a los usuarios colombianos, sin embargo, los investigadores creen que con el tiempo, pueden aparecer versiones que atacarán a usuarios de otros países.

Se informa que esta familia de malware tiene una arquitectura modular y un mecanismo de infección de múltiples etapas., así como un conjunto de técnicas de protección para ayudar a resistir la eliminación.

Todas las muestras de Coper encontradas fueron distribuidas bajo la máscara del software oficial de la entidad de crédito Bancolombia (Bancolombia Personas applications). Para hacerlos más convincentes, sus iconos fueron diseñados con el mismo estilo que los de los programas reales del banco.

Para comparacion, a continuación se muestra un ejemplo de un icono falso (izquierda) y un ejemplo de íconos reales de la aplicación Bancolombia (Derecha) disponible para descargar en Google Play.

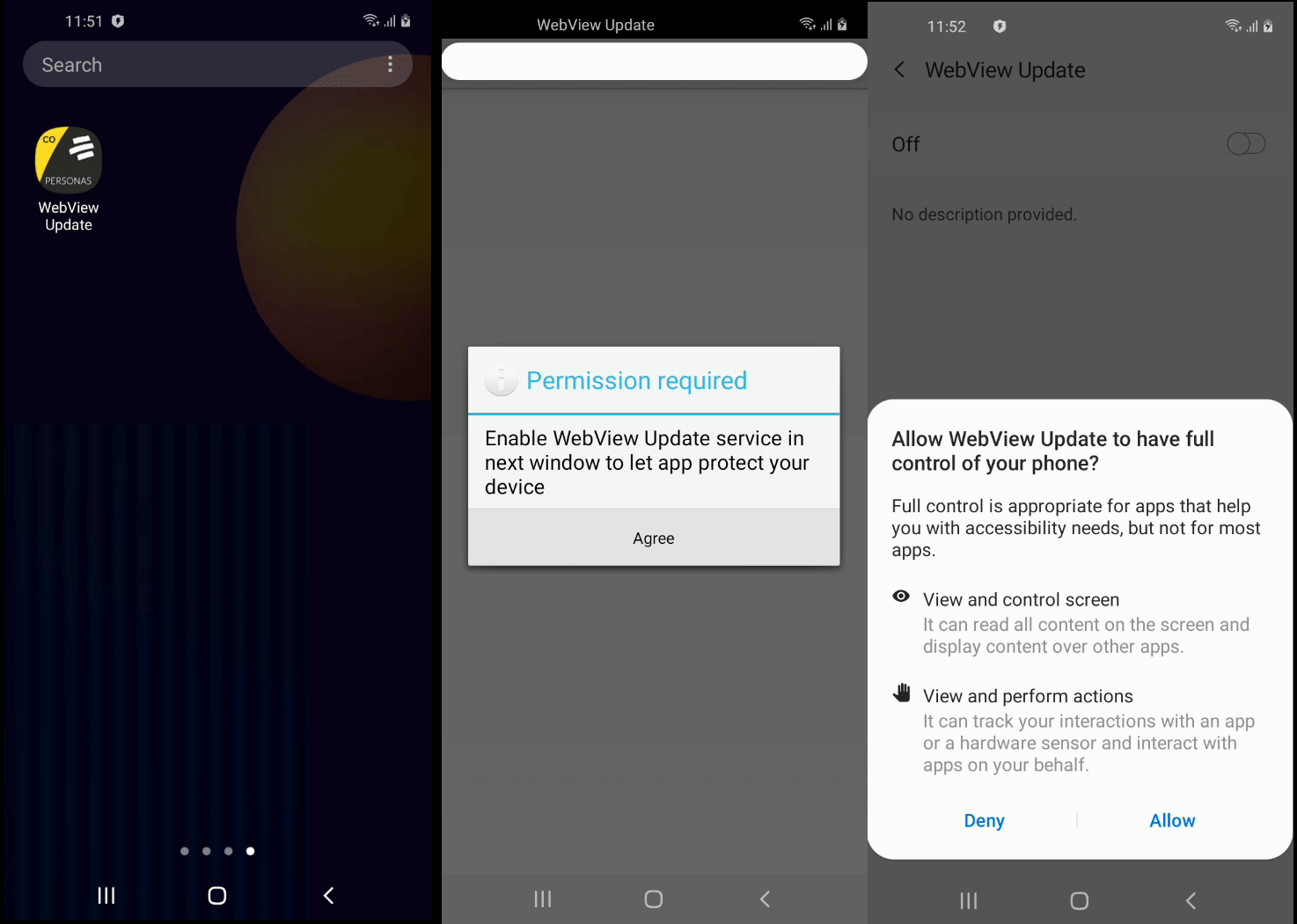

El proceso de infección se divide en varias etapas.. El primer paso es instalar un programa señuelo que los ciberdelincuentes se hacen pasar por una aplicación bancaria real. De hecho, es un cuentagotas cuya tarea principal es entregar e instalar el módulo malicioso principal oculto en su interior en el dispositivo de destino.

Durante el proceso de instalación, el banquero obtiene acceso a los servicios de accesibilidad, con la ayuda de la cual puede controlar completamente el dispositivo infectado e imitar las acciones del usuario (por ejemplo, haciendo clic en los botones del menú y cerrando ventanas). Para hacer esto, le pide a la víctima el permiso correspondiente, y habiéndolo recibido, intenta deshabilitar la protección de Google Play Protect integrada en el sistema operativo, permitir la instalación de aplicaciones de fuentes desconocidas, instalar y ejecutar el módulo malicioso principal y también proporcionarle acceso a funciones especiales.

El módulo troyano principal que realiza las principales acciones maliciosas se instala bajo la máscara de una aplicación del sistema llamada Cache plugin., que usa el icono de engranaje, que es estándar para algunos programas del sistema Android. El nombre y el icono aumentan la probabilidad de que los usuarios no vean una amenaza en el programa..

Cuando se lanza, este módulo obtiene acceso a una serie de funciones importantes. Por ejemplo, el troyano solicita permiso para leer y administrar notificaciones y agregarlas a la lista de excepciones para la optimización de la batería del sistema, lo que le permitirá funcionar permanentemente. Adicionalmente, el troyano se convierte en el administrador del dispositivo y también obtiene acceso para controlar las llamadas telefónicas y los mensajes SMS.

Más lejos, este módulo oculta su icono de la lista de aplicaciones en la pantalla principal, ocultándolo del usuario, después de lo cual informa a la C&Servidor C sobre la infección exitosa del dispositivo y espera más instrucciones.

El banquero mantiene una comunicación constante con el servidor., enviándole solicitudes cada minuto. Si necesario, este intervalo se puede cambiar con el comando apropiado.

Adicionalmente, dependiendo de la respuesta recibida del servidor, el troyano puede cambiar sus otras configuraciones, incluso:

- una lista de servidores de comando y control;

- una lista de aplicaciones de destino que mostrarán ventanas de phishing cuando se inicien;

- una lista de programas que se eliminarán;

- una lista de aplicaciones que el troyano evitará que se inicien al devolver al usuario a la pantalla de inicio;

- una lista de programas de los que se bloquearán las notificaciones;

- otros parámetros.

Habiendo recibido el comando correcto de sus operadores., Coper es capaz de:

- ejecutar solicitudes USSD;

- enviar SMS;

- bloquear la pantalla del dispositivo;

- desbloquear la pantalla del dispositivo;

- empezar a interceptar SMS;

- dejar de interceptar SMS;

- mostrar notificaciones push;

- volver a mostrar la ventana de phishing sobre la aplicación especificada;

- lanzar un keylogger;

- detener el keylogger;

- eliminar las aplicaciones especificadas en el comando;

- quítese usted mismo y el gotero del dispositivo.

Adicionalmente, el troyano intercepta y envía al servidor el contenido de todas las notificaciones push recibidas por el dispositivo. Para demostrar una ventana de phishing, el malware utiliza lo que ya se ha convertido en un clásico para los banqueros móviles: el contenido de dicha ventana se descarga de un servidor remoto y se coloca en un WebView que imita la apariencia del programa de destino para engañar a la víctima.

Déjame recordarte que también dijimos que Los investigadores advirtieron sobre el nuevo ransomware DarkRadiation.