Il trojan bancario Coper prende di mira gli utenti colombiani

Doctor Web ha scoperto una nuova famiglia di trojan bancari per Android denominata Android.BankBot.Coper (di seguito Coper). Mentre i banchieri prendono di mira gli utenti colombiani, però, i ricercatori ritengono che nel tempo, potrebbero apparire versioni che attaccheranno utenti di altri paesi.

È stato riferito che questa famiglia di malware ha un'architettura modulare e un meccanismo di infezione a più stadi, così come una serie di tecniche protettive per aiutare a resistere alla cancellazione.

Tutti i campioni Coper trovati sono stati distribuiti sotto la maschera del software ufficiale dell'istituto di credito Bancolombia (Applicazioni Bancolombia Personas). Per renderli più convincenti, le loro icone erano disegnate nello stesso stile di quelle dei veri programmi della banca.

Per confronto, di seguito è riportato un esempio di un'icona falsa (sinistra) e un esempio di vere icone dell'app Bancolombia (Giusto) disponibile per il download su Google Play.

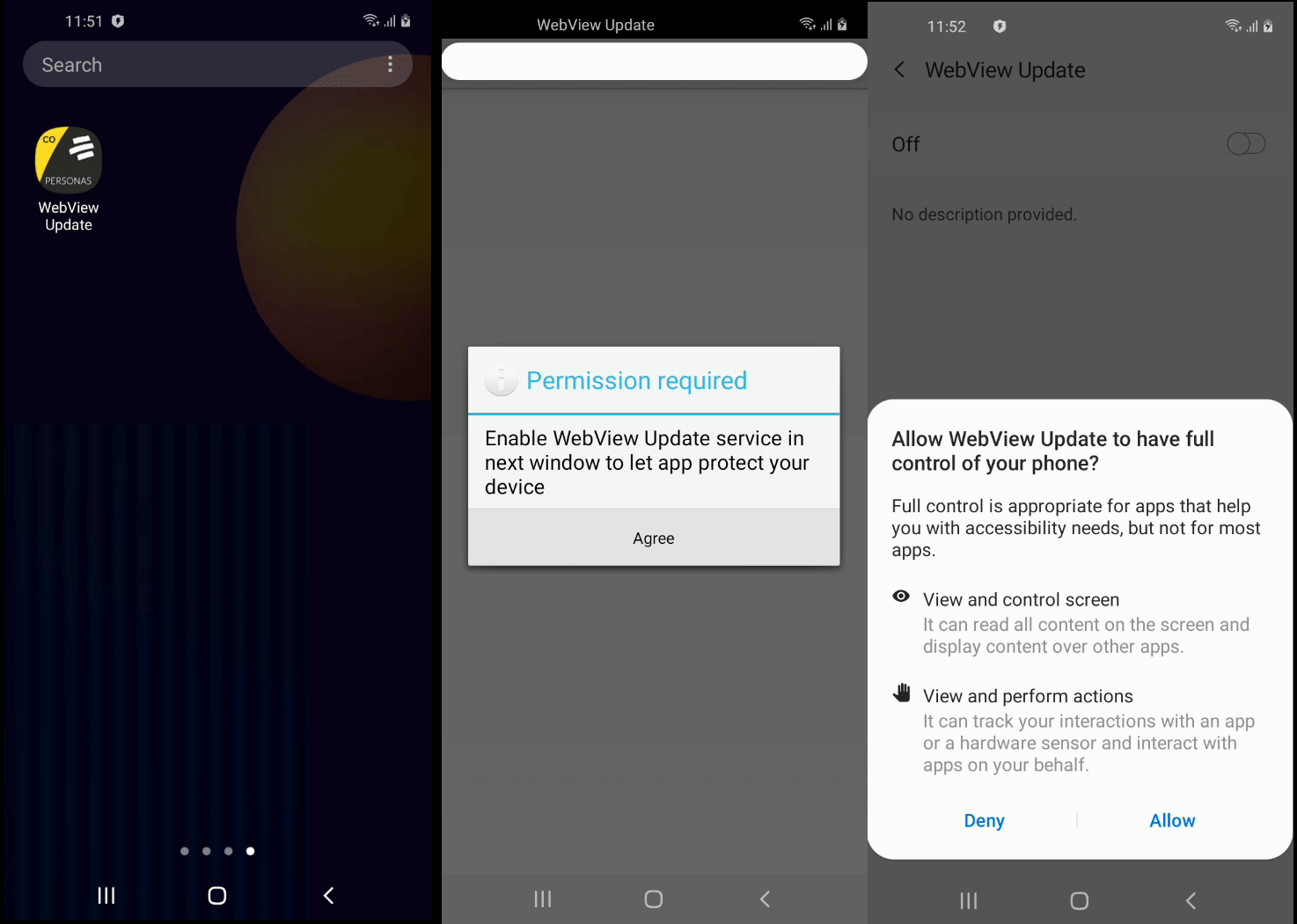

Il processo di infezione è suddiviso in più fasi. Il primo passo è installare un programma esca che i criminali informatici impersonano come una vera applicazione bancaria. Infatti, è un dropper il cui compito principale è consegnare e installare il principale modulo dannoso nascosto al suo interno sul dispositivo di destinazione.

Durante il processo di installazione, il banchiere ottiene l'accesso ai servizi di accessibilità, con l'aiuto del quale può controllare completamente il dispositivo infetto e imitare le azioni dell'utente (per esempio, facendo clic sui pulsanti del menu e chiudendo le finestre). Per fare questo, chiede alla vittima il permesso appropriato, e dopo averlo ricevuto, tenta di disabilitare la protezione di Google Play Protect integrata nel sistema operativo, consentire l'installazione di applicazioni da fonti sconosciute, installare ed eseguire il principale modulo dannoso e fornirgli anche l'accesso a funzioni speciali.

Il principale modulo Trojan che esegue le principali azioni dannose è installato sotto la maschera di un'applicazione di sistema denominata Cache plugin, che utilizza l'icona dell'ingranaggio, che è standard per alcuni programmi di sistema Android. Il nome e l'icona aumentano la probabilità che gli utenti non vedano una minaccia nel programma.

Quando lanciato, questo modulo consente di accedere a una serie di funzioni importanti. Per esempio, il trojan chiede il permesso di leggere e gestire le notifiche e aggiungerle all'elenco delle eccezioni per l'ottimizzazione della batteria del sistema, che gli permetterà di funzionare in modo permanente. Inoltre, il trojan diventa l'amministratore del dispositivo e ottiene anche l'accesso per controllare le telefonate ei messaggi SMS.

Ulteriore, questo modulo nasconde la sua icona dall'elenco delle applicazioni nella schermata principale, nascondendolo all'utente, dopo di che informa il C&C sull'avvenuta infezione del dispositivo e attende ulteriori istruzioni.

Il banchiere mantiene una comunicazione costante con il server, inviandogli richieste ogni minuto. Se necessario, questo intervallo può essere modificato con l'apposito comando.

Inoltre, a seconda della risposta ricevuta dal server, il Trojan può modificare le sue altre impostazioni, Compreso:

- un elenco di server di comando e controllo;

- un elenco di applicazioni di destinazione che visualizzeranno finestre di phishing all'avvio;

- un elenco di programmi da rimuovere;

- un elenco di applicazioni di cui il Trojan impedirà l'avvio riportando l'utente alla schermata iniziale;

- un elenco di programmi da cui verranno bloccate le notifiche;

- altri parametri.

Avendo ricevuto il comando giusto dai suoi operatori, Coper è in grado di farlo:

- eseguire richieste USSD;

- inviare SMS;

- bloccare lo schermo del dispositivo;

- sbloccare lo schermo del dispositivo;

- inizia a intercettare SMS;

- interrompere l'intercettazione degli SMS;

- mostrare le notifiche push;

- visualizzare nuovamente la finestra di phishing sull'applicazione specificata;

- lanciare un keylogger;

- fermare il registratore di tasti;

- rimuovere le applicazioni specificate nel comando;

- rimuovi te stesso e il contagocce dal dispositivo.

Inoltre, il Trojan intercetta e invia al server il contenuto di tutte le notifiche Push ricevute dal dispositivo. Per dimostrare una finestra di phishing, il malware utilizza quello che è già diventato un classico per i mobile banker: il contenuto di tale finestra viene scaricato da un server remoto e inserito in una WebView che imita l'aspetto del programma bersaglio per ingannare la vittima.

Lascia che ti ricordi che lo abbiamo detto anche noi I ricercatori hanno avvertito del nuovo ransomware DarkRadiation.