Le cheval de Troie Coper Banking cible les utilisateurs colombiens

Doctor Web a découvert une nouvelle famille de chevaux de Troie bancaires pour Android nommée Android.BankBot.Coper (ci-après Coper). Alors que les banquiers ciblent les utilisateurs colombiens, toutefois, les chercheurs pensent qu'avec le temps, des versions peuvent apparaître qui attaqueront les utilisateurs d'autres pays.

Il est rapporté que cette famille de logiciels malveillants a une architecture modulaire et un mécanisme d'infection en plusieurs étapes, ainsi qu'un ensemble de techniques de protection pour aider à résister à la suppression.

Tous les échantillons de Coper trouvés ont été distribués sous le masque du logiciel officiel de l'établissement de crédit Bancolombia (Candidatures Bancolombia People). Pour les rendre plus convaincants, leurs icônes ont été conçues dans le même style que celles des vrais programmes de la banque.

En comparaison, ci-dessous est un exemple d'une fausse icône (la gauche) et un exemple de véritables icônes d'applications Bancolombia (droit) disponible en téléchargement sur Google Play.

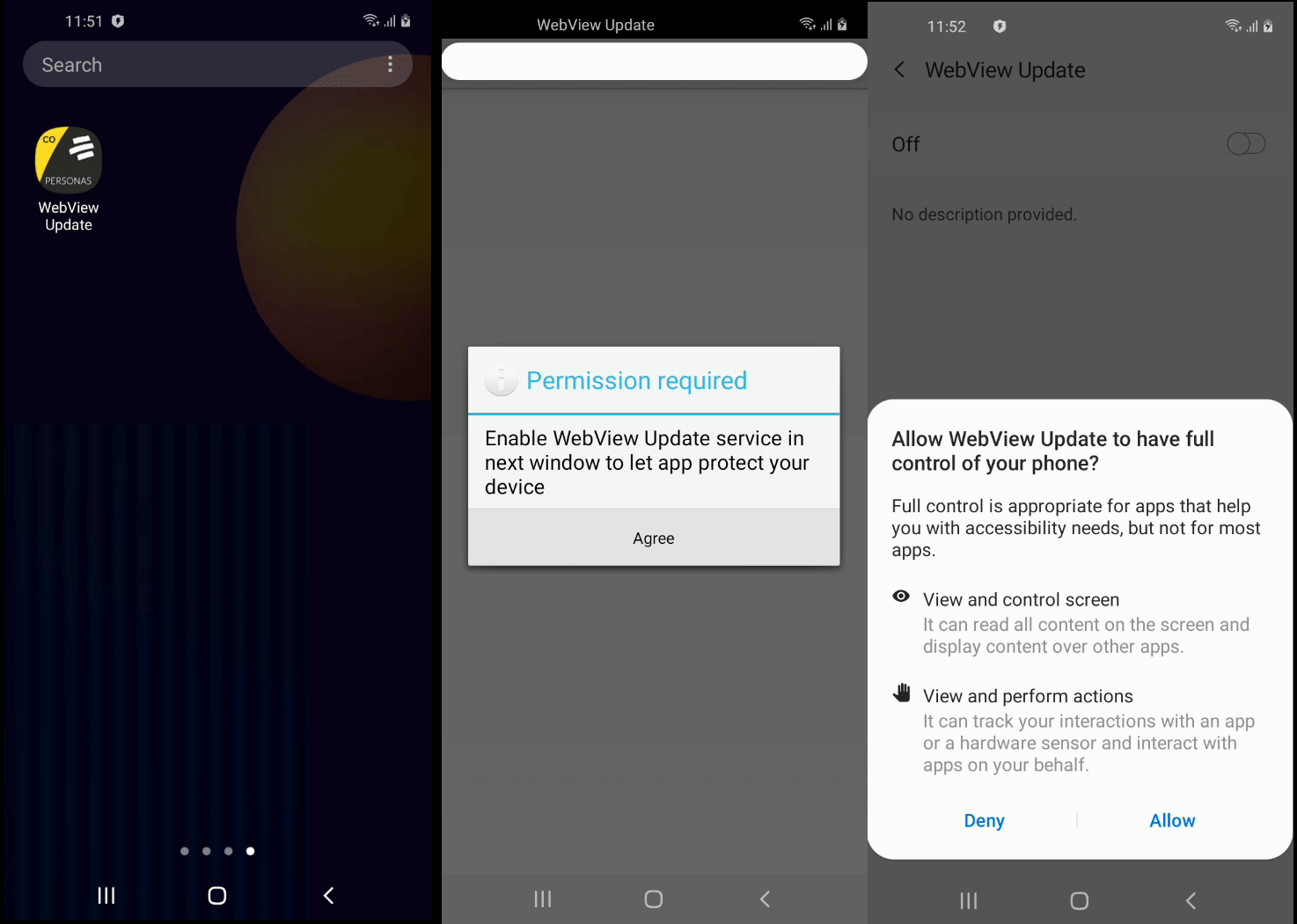

Le processus d'infection est divisé en plusieurs étapes. La première étape consiste à installer un programme leurre que les cybercriminels se font passer pour une véritable application bancaire. En réalité, c'est un compte-gouttes dont la tâche principale est de livrer et d'installer le principal module malveillant caché à l'intérieur sur l'appareil cible.

Pendant le processus d'installation, le banquier accède aux services d'accessibilité, à l'aide duquel il peut contrôler entièrement l'appareil infecté et imiter les actions de l'utilisateur (par example, en cliquant sur les boutons de menu et en fermant les fenêtres). Pour faire ça, il demande à la victime l'autorisation appropriée, et l'ayant reçu, il essaie de désactiver la protection Google Play Protect intégrée au système d'exploitation, permettre l'installation d'applications provenant de sources inconnues, installer et exécuter le module malveillant principal et lui donner également accès à des fonctionnalités spéciales.

Le principal module cheval de Troie qui effectue les principales actions malveillantes est installé sous le masque d'une application système nommée Cache plugin, qui utilise l'icône d'engrenage, qui est standard pour certains programmes système Android. Le nom et l'icône augmentent la probabilité que les utilisateurs ne voient pas de menace dans le programme.

Lors du lancement, ce module accède à un certain nombre de fonctions importantes. Par exemple, le cheval de Troie demande l'autorisation de lire et de gérer les notifications et de les ajouter à la liste des exceptions pour l'optimisation de la batterie du système, ce qui lui permettra de fonctionner en permanence. en outre, le cheval de Troie devient l'administrateur de l'appareil et accède également au contrôle des appels téléphoniques et des messages SMS.

Plus loin, ce module cache son icône de la liste des applications sur l'écran principal, le cacher à l'utilisateur, après quoi il informe le C&serveur C sur l'infection réussie de l'appareil et attend d'autres instructions.

Le banquier maintient une communication constante avec le serveur, lui envoyer des requêtes toutes les minutes. Si nécessaire, cet intervalle peut être modifié par la commande appropriée.

en outre, selon la réponse reçue du serveur, le cheval de Troie peut modifier ses autres paramètres, comprenant:

- une liste de serveurs de commande et de contrôle;

- une liste d'applications cibles qui afficheront des fenêtres de phishing lorsqu'elles seront lancées;

- une liste de programmes à supprimer;

- une liste d'applications que le cheval de Troie empêchera de lancer en ramenant l'utilisateur à l'écran d'accueil;

- une liste de programmes à partir desquels les notifications seront bloquées;

- autres paramètres.

Ayant reçu la bonne commande de ses opérateurs, Coper est capable de:

- exécuter les requêtes USSD;

- envoyer un SMS;

- verrouiller l'écran de l'appareil;

- déverrouiller l'écran de l'appareil;

- commencer à intercepter les SMS;

- arrêter d'intercepter les SMS;

- afficher les notifications push;

- réafficher la fenêtre de phishing sur l'application spécifiée;

- lancer un keylogger;

- arrêter le keylogger;

- supprimer les applications spécifiées dans la commande;

- retirez-vous ainsi que le compte-gouttes de l'appareil.

en outre, le cheval de Troie intercepte et envoie au serveur le contenu de toutes les notifications Push reçues par l'appareil. Afin de démontrer une fenêtre de phishing, le malware utilise ce qui est déjà devenu un classique pour les banquiers mobiles: le contenu d'une telle fenêtre est téléchargé à partir d'un serveur distant et placé dans une WebView qui imite l'apparence du programme cible pour tromper la victime.

Permettez-moi de vous rappeler que nous avons également dit que Des chercheurs avertis du nouveau ransomware DarkRadiation.