Les chercheurs ont découvert le malware Siloscape ciblant les conteneurs Windows Server et les clusters Kubernetes

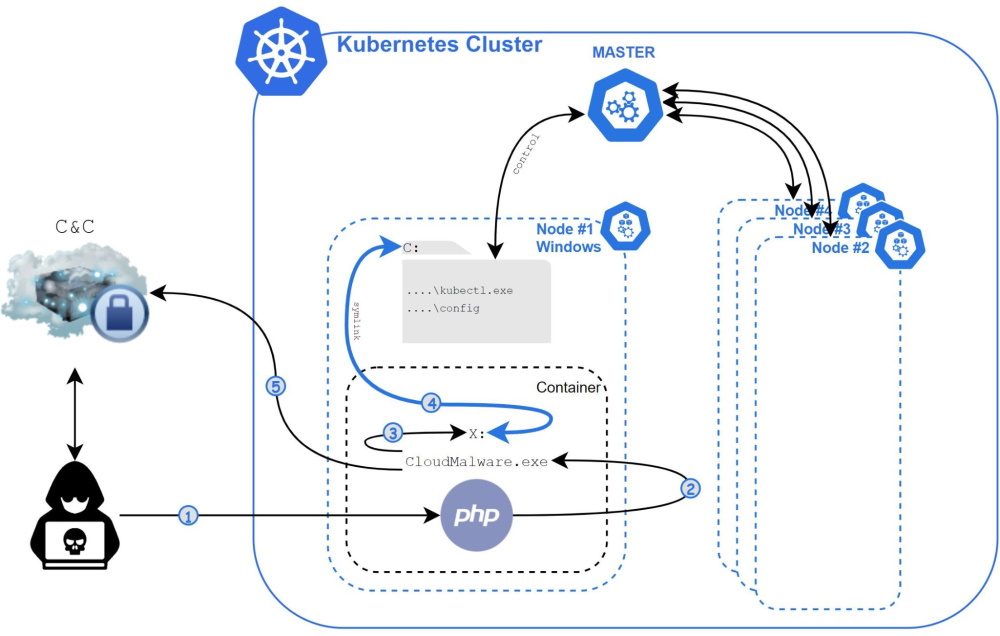

Chercheurs de Palo Alto Networks a découvert un malware Siloscape hautement obscurci qui pénètre dans les conteneurs Windows Server afin de compromettre les clusters Kubernetes. Le but ultime des attaquants est de déployer une porte dérobée qui peut être utilisée pour d'autres activités malveillantes.

Les experts écrivent que pour la première fois de telles attaques ont été remarquées début mars, mais ils durent depuis au moins un an. Les attaquants à l'origine de cette campagne analysent le réseau à la recherche d'applications cloud courantes, puis utilisent des exploits contre eux pour diverses anciennes vulnérabilités..

Si une application Web s'exécute dans un conteneur Windows Server, les attaquants utilisent le malware Siloscape, qui exploite la méthode de conteneur d'échappement précédemment documentée pour accéder au système d'exploitation sous-jacent.

Si le système d'exploitation s'exécute en tant que nœud Kubernetes, les pirates extraient également les informations d'identification du nœud, puis les utilisent pour accéder à l'infrastructure principale de Kubernetes et déployer de nouveaux nœuds dotés de fonctionnalités malveillantes..

Siloscape télécharge et installe également un client Tor sur le système infecté pour communiquer avec son C&serveur C et recevoir des commandes de ses opérateurs via IRC.

Les spécialistes de l'entreprise Palo Alto Networks rapportent qu'ils ont pu accéder à ce serveur, et actuellement les attaquants ont infecté plus de 300 systèmes. En même temps, le but ultime des pirates n'est pas tout à fait clair.

« Contrairement à d'autres logiciels malveillants ciblant les conteneurs et ciblant principalement le cryptojacking, Siloscape ne fait rien pour endommager le cluster lui-même. Au lieu, il vise à s'assurer qu'il ne peut pas être détecté et suivi, et ouvre une porte dérobée dans le cluster," disent les experts.

Il est supposé que les attaquants pourraient louer à d'autres criminels l'accès à certaines des plus grandes entreprises compromises, y compris les opérateurs de ransomware.

Selon les chercheurs, les entreprises devraient commencer à déplacer les applications des conteneurs Windows vers Microsoft Hyper-V dès que possible, comme Microsoft lui-même recommande d'utiliser Microsoft Hyper-V au lieu de l'ancien mécanisme de conteneur moins sécurisé.

Siloscape montre l'importance de la sécurité des conteneurs, car le malware ne serait pas en mesure de causer des dommages importants sans la fuite du conteneur. Il est essentiel que les organisations conservent un environnement cloud bien configuré et sécurisé pour se protéger contre de telles menaces.

Permettez-moi de vous rappeler que j'ai également parlé du fait que Le malware XCSSET utilise des attaques 0-day dans macOS.