Los investigadores descubrieron el malware Siloscape dirigido a contenedores de Windows Server y clústeres de Kubernetes

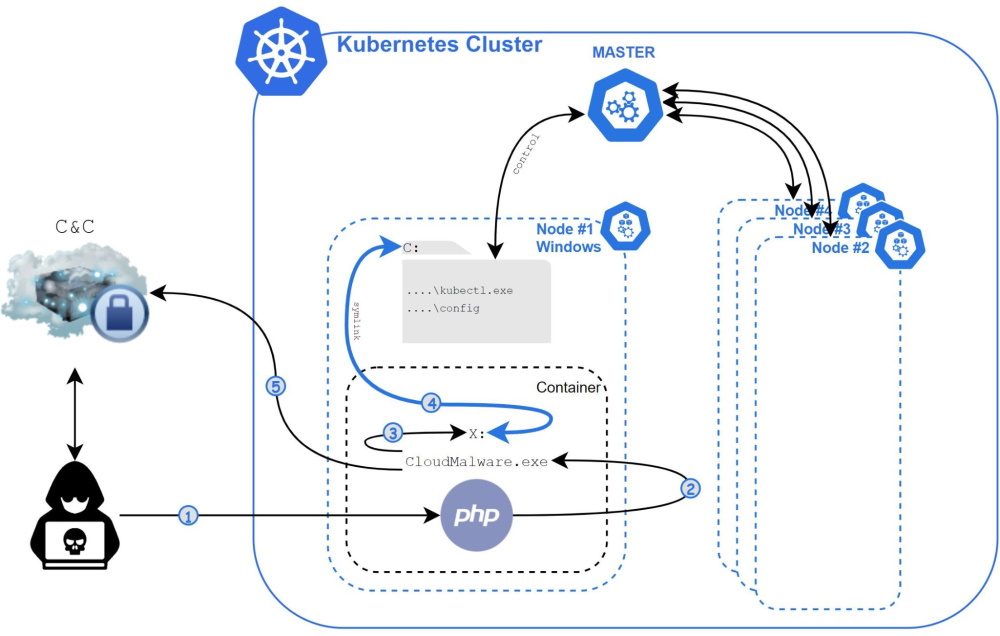

Investigadores de Palo Alto Networks haber descubierto un malware Siloscape altamente ofuscado que irrumpe en los contenedores de Windows Server para comprometer los clústeres de Kubernetes. El objetivo final de los atacantes es implementar una puerta trasera que se pueda utilizar para otras actividades maliciosas..

Los expertos escriben que por primera vez se notaron ataques de este tipo a principios de marzo., pero han estado sucediendo durante al menos un año. Los atacantes detrás de esta campaña escanean la red en busca de aplicaciones comunes en la nube y luego usan exploits contra ellos en busca de varias vulnerabilidades antiguas..

Si una aplicación web se ejecuta dentro de un contenedor de Windows Server, los atacantes utilizan el malware Siloscape, que explota el método de contenedor de escape previamente documentado para obtener acceso al sistema operativo subyacente.

Si el sistema operativo se ejecuta como un nodo de Kubernetes, Los piratas informáticos también extraen las credenciales del nodo y luego las usan para navegar a la infraestructura de back-end de Kubernetes e implementar nuevos nodos con características maliciosas.

Siloscape también descarga e instala un cliente Tor en el sistema infectado para comunicarse con su C&Servidor C y recibir comandos de sus operadores a través de IRC.

Los especialistas de la compañía Palo Alto Networks informan que pudieron obtener acceso a este servidor, y actualmente los atacantes han infectado a más de 300 sistemas. Al mismo tiempo, el objetivo final de los piratas informáticos no está del todo claro.

“A diferencia de otros programas maliciosos dirigidos a contenedores y principalmente dirigidos, Siloscape en realidad no hace nada para dañar el clúster en sí.. En lugar, se centra en garantizar que no se pueda detectar y rastrear, y abre una puerta trasera en el clúster,"Dicen los expertos.

Se especula que los atacantes podrían arrendar a otros delincuentes el acceso a algunas de las empresas más grandes comprometidas., incluidos los operadores de ransomware.

Según los investigadores, las empresas deben comenzar a mover aplicaciones de contenedores de Windows a Microsoft Hyper-V lo antes posible, como el propio Microsoft recomienda usar Microsoft Hyper-V en lugar del mecanismo de contenedor antiguo y menos seguro.

Siloscape muestra la importancia de la seguridad de los contenedores, ya que el malware no podría causar ningún daño significativo si no fuera por el escape del contenedor. Es fundamental que las organizaciones mantengan un entorno de nube seguro y bien configurado para protegerse contra tales amenazas..

Déjame recordarte que también hablé sobre el hecho de que El malware XCSSET utiliza ataques de día 0 en macOS.