TrickBot 獲得了一個用於監控受害者的新模塊

根據 截屏並提取與安裝在受害者計算機上的各種程序相關的憑據, TrickBot 仍然是世界上最活躍的威脅之一, 甚至購買新模塊以跟踪受害者. 似乎Trackbot連續第二個月在最活躍的惡意軟件的排名中優先.

情感殭屍網絡之後 被摧毀了 執法機構, Trickbot活動繼續增長.

所以, 在六月 2021, Trickbot攻擊了 7% 世界各地的公司, 研究人員提醒勒索軟件團體 (例如, Ryuk和Revil) 在感染的初始階段使用不同的惡意軟件, 但是主要的仍然是Trickbot.

讓我提醒您,Trackbot是當今最大,最成功的惡意. 惡意軟件首先被發現回到 2015, 一系列備受矚目的逮捕後不久,這顯著改變了Dyre Hack群的組成.

這些年來, 惡意軟件已經從旨在從銀行帳戶中竊取資金的經典銀行特洛伊木馬演變為散佈其他威脅的多功能滴管 (從礦工到勒索軟件和信息竊取者). 例如, trickbot被諸如ryuk之類的知名勒索軟件使用, Conti和Revil.

在秋天 2020, 大規模操作 被執行 旨在消除技巧機器人. 執法機構參加了, Microsoft Defender團隊的專家, 非營利組織FS-ISAC, 以及埃塞特, 流明, NTT和Symantec. 當時, 許多專家寫道,儘管微軟 可以禁用 Trickbot基礎架構, 殭屍網絡最有可能 “存活” 最終,其運營商將運行新的控制服務器並繼續其活動. 不幸, 這就是發生的事情.

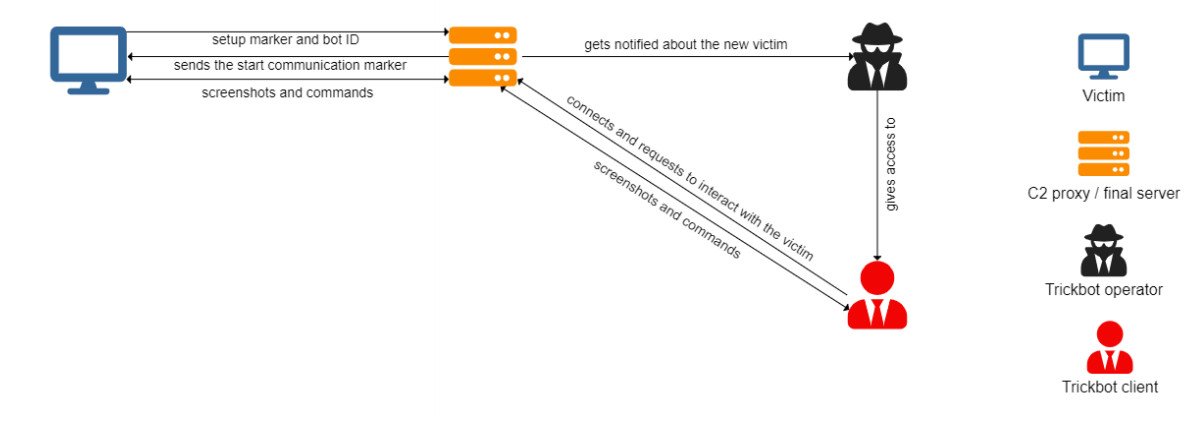

Bitdefender專家 寫 惡意軟件開發人員最近更新了VNC模塊 (vncdll), 攻擊特別重要的目標後使用. 更新的模塊稱為TVNCDLL,允許攻擊者監視受害者, 收集將允許攻擊轉移到受害者網絡上最重要係統的信息.

TVNCDLL模塊在今年5月中旬發現, 但是它仍在開發中, 而黑客組有一個 “更新計劃定期添加新功能並修復錯誤。”

模塊的分析表明,它使用自定義通信協議並通過九個代理IP地址之一與控制服務器通信, 這提供了與防火牆背後的受害者的訪問權限.

VNC模塊可以阻止Trickbot運行,甚至可以從內存中卸載惡意軟件. 當惡意軟件運營商啟動通信時, 該模塊使用自定義接口創建虛擬桌面.

使用命令行, 惡意軟件運營商可以從其C下載新的有效載荷&C服務器, 打開文件和郵件, 並從折衷的系統中竊取其他數據.

另一個選擇, 稱為本地瀏覽器, 通常在Internet Explorer中使用OLE Automation啟動瀏覽器. 此功能正在開發中,旨在從Google Chrome中竊取密碼, 火狐瀏覽器, 歌劇和Internet Explorer.

讓我提醒你,我也寫過 研究人員將 TrickBot 開發人員與 Diavol 勒索軟件聯繫起來.