TrickBot dostal nový modul pro sledování obětí

Podle Kontrolní bod, TrickBot zůstává jednou z nejaktivnějších hrozeb na světě, dokonce získání nového modulu pro sledování obětí. Zdá se také, že TrickBot má druhý měsíc po sobě přednost v žebříčku nejaktivnějšího malwaru.

Po botnetu Emotet byl zničen orgány činnými v trestním řízení, Aktivita TrickBot stále roste.

Tak, v červnu 2021, TrickBot zaútočil asi 7% společností po celém světě, a vědci připomínají, že ransomware skupiny (například, Ryuk a REvil) v počátečních fázích infekce použijte jiný malware, ale hlavní je stále TrickBot.

Připomínám, že TrickBot je jedním z největších a nejúspěšnějších malwarů současnosti. Malware byl poprvé spatřen zpět 2015, krátce po sérii závažných zatýkání, které výrazně změnily složení hackerské skupiny Dyre.

V průběhu let, malware se vyvinul z klasického bankovního trojského koně určeného ke krádeži finančních prostředků z bankovních účtů na multifunkční kapátko, které šíří další hrozby (od těžařů po ransomware a krádeže informací). Například, TrickBot používá tak známý ransomware jako Ryuk, Conti a REvil.

Na podzim 2020, rozsáhlá operace bylo provedeno zaměřený na odstranění TrickBot. Zúčastnili se ho orgány činné v trestním řízení, specialisté z týmu Microsoft Defender, nezisková organizace FS-ISAC, stejně jako ESET, Lumen, NTT a Symantec. Toho času, mnoho odborníků napsalo, že ačkoli Microsoft bylo možné deaktivovat infrastruktura TrickBot, s největší pravděpodobností to bude botnet “přežít” a nakonec jeho operátoři uvedou do provozu nové řídicí servery a budou pokračovat ve své činnosti. bohužel, to se stalo.

Experti na Bitdefender napsat že vývojáři malwaru nedávno aktualizovali modul VNC (vncDLL), který se používá po útocích na zvláště důležité cíle. Aktualizovaný modul se nazývá tvncDLL a umožňuje útočníkům špehovat svoji oběť, shromažďování informací, které umožní přenos útoku do nejdůležitějších systémů v síti oběti.

Modul tvncDLL byl spatřen zpět v polovině května tohoto roku, ale stále je ve vývoji, a hack skupina má “plán aktualizací, který pravidelně přidává nové funkce a opravuje chyby.”

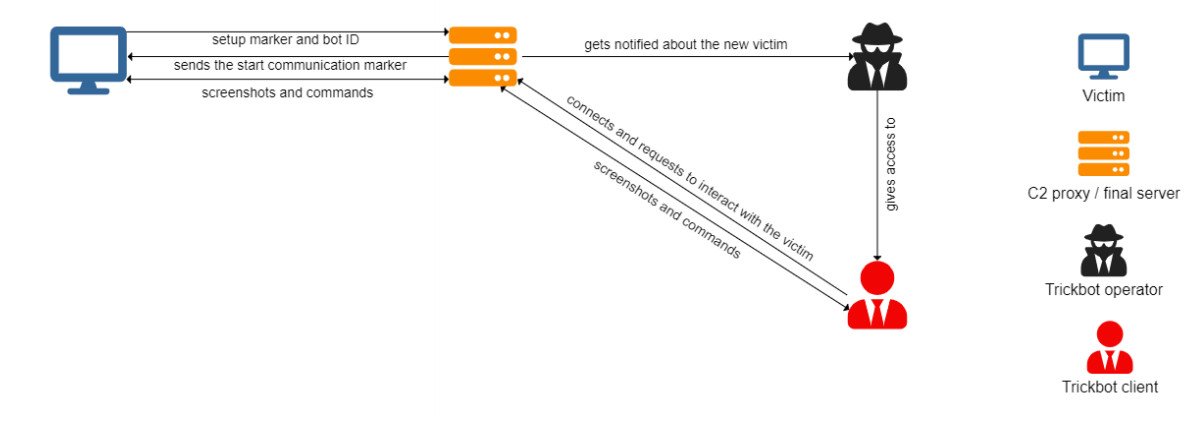

Analýza modulu ukazuje, že používá vlastní komunikační protokol a komunikuje s řídicím serverem prostřednictvím jedné z devíti IP adres proxy, který poskytuje přístup obětem za firewally.

Modul VNC může zastavit běh TrickBotu a dokonce uvolnit malware z paměti. Když operátor malwaru zahájí komunikaci, modul vytvoří virtuální plochu s vlastním rozhraním.

Pomocí příkazového řádku, provozovatelé malwaru si mohou stáhnout čerstvé užitečné zatížení ze svého C.&C server, otevřené dokumenty a pošta, a ukrást další data z ohroženého systému.

Jinou možnost, s názvem Nativní prohlížeč, obecně spouští prohlížeč pomocí automatizace OLE v aplikaci Internet Explorer. Tato funkce je ve vývoji a je navržena tak, aby ukradla hesla z Google Chrome, Mozilla Firefox, Opera a Internet Explorer.

Dovolte mi připomenout, že jsem to také napsal Vědci propojili vývojáře TrickBot s ransomwarem Diavol.