Evil Corp usa novo malware Macaw para ataques de ransomware

O grupo de hack Evil Corp (também conhecido como Indrik Spider e Dridex) começou a usar o novo Macaw Locker (ou simplesmente arara) malware para ataques. Especialistas atribuem isso às sanções dos EUA, que não permitem que as vítimas paguem resgates aos agressores.

Os pesquisadores lembram que a Evil Corp existe desde pelo menos 2007, mas no início os hackers agiam com mais frequência como parceiros de outros grupos. Só mais tarde a Evil Corp começou a se concentrar em seus próprios ataques, criando o conhecido Trojan bancário Dridex.

Hora extra, conforme os ataques de ransomware começaram a gerar mais receita, A Evil Corp lançou seu próprio ransomware BitPaymer, entregando às vítimas’ máquinas através da Dridex. Este último gradualmente evoluiu de um banqueiro comum para uma ferramenta complexa e multifuncional.

afinal, as atividades do grupo atraíram a atenção das autoridades americanas. No 2019, as autoridades americanas trouxe acusações contra dois russos que, de acordo com os oficiais da lei, estavam por trás do desenvolvimento de malware Dridex e outras operações maliciosas. Além disso, as autoridades dos EUA impuseram sanções sobre 24 organizações e indivíduos associados à Evil Corp e os suspeitos mencionados.

Como um resultado, negociando empresas, que normalmente negociam pagamentos de resgate e descriptografia de dados com extorsionários, recusou-se a “trabalhar” com a Evil Corp para evitar multas e ações judiciais do Departamento do Tesouro dos EUA.

Em resposta, A Evil Corp começou a renomear suas operações de ransomware e mascaramento para evitar sanções. Por exemplo, o arsenal do grupo inclui ransomware como WastedLocker, Hades e Phoenix, e PayloadBIN. Acredita-se também que a Evil Corp esteja por trás do recentemente renomeado ransomware DoppelPaymer que foi nomeado Grief (ou Pay or Grief).

Ataques recentes em Olympus e Sinclair Broadcast Group foram ligados ao mesmo ransomware Macaw Locker, que parece ser a nova ideia da Evil Corp., Biping Computer agora relatórios.

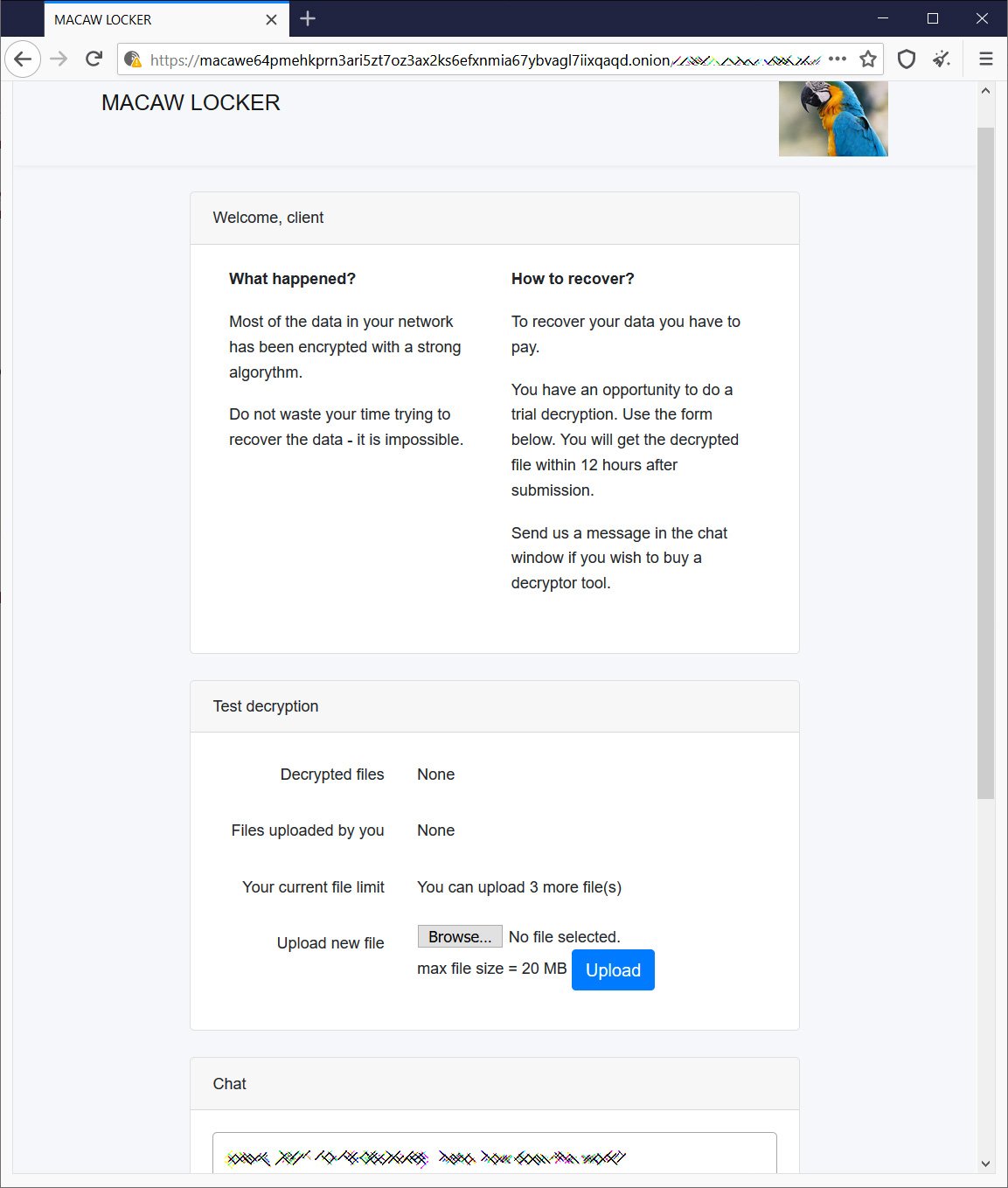

Outras fontes não identificadas na indústria de segurança cibernética compartilharam com a publicação as páginas pessoais das vítimas de Arara, onde os invasores estão exigindo resgates no valor de 450 bitcoins ($28 milhão) para um ataque e $40 milhões por outro. Ainda não está claro qual aquisição se aplica a qual empresa.

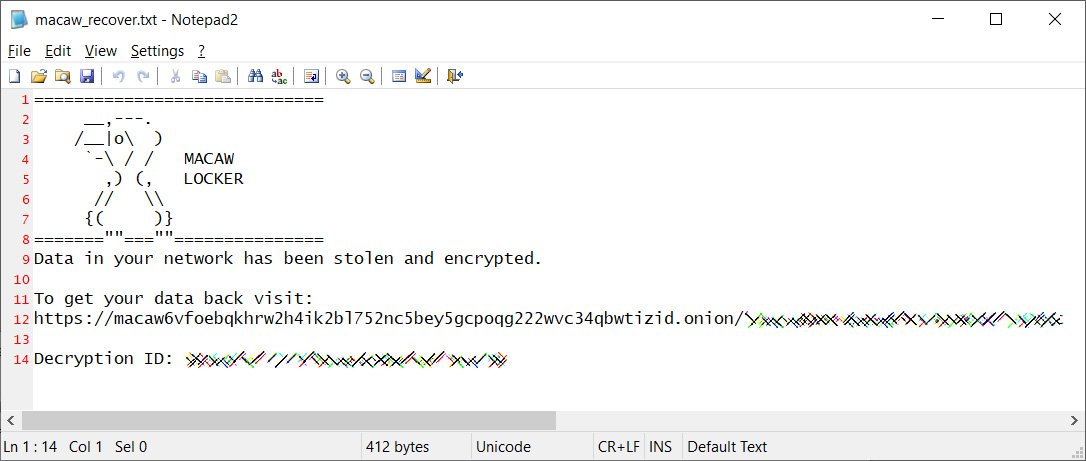

O site darknet do grupo contém apenas uma breve descrição do que aconteceu com a vítima, uma ferramenta para descriptografar três arquivos gratuitamente, e um link para uma sala de bate-papo para falar com os invasores.

Deixe-me lembrá-lo de que também escrevemos que O ransomware grief ameaça destruir os dados das vítimas se elas recorrerem aos negociadores.