Evil Corp gebruikt nieuwe Macaw-malware voor ransomware-aanvallen

De hackgroep Evil Corp (ook bekend als Indrik Spider en Dridex) begon de nieuwe Macaw Locker te gebruiken (of gewoon Ara) malware voor aanvallen. Experts schrijven dit toe aan Amerikaanse sancties, die niet toestaan dat slachtoffers losgeld betalen aan aanvallers.

Onderzoekers herinneren eraan dat Evil Corp sinds minstens bestaat 2007, maar aanvankelijk traden hackers vaker op als partners van andere groepen. Pas later begon Evil Corp zich op zijn eigen aanvallen te concentreren, het creëren van de bekende banktrojan Dridex.

Na een tijdje, toen ransomware-aanvallen meer inkomsten begonnen te genereren, Evil Corp lanceerde zijn eigen ransomware BitPaymer, afleveren aan slachtoffers’ machines via Dridex. Deze laatste evolueerde gaandeweg van een gewone bankier naar een complexe en multifunctionele tool.

Uiteindelijk, de activiteiten van de groep trokken de aandacht van de Amerikaanse autoriteiten. In 2019, de Amerikaanse autoriteiten aanklacht ingediend tegen twee Russen die, volgens wetshandhavers, achter de ontwikkeling van Dridex-malware en andere kwaadaardige operaties zaten. Ook, de Amerikaanse autoriteiten hebben sancties opgelegd aan: 24 organisaties en individuen verbonden aan Evil Corp en de genoemde verdachten.

Als resultaat, onderhandelende bedrijven, die gewoonlijk onderhandelen over losgeld en het ontsleutelen van gegevens met afpersers, weigeren om “werk” met Evil Corp om boetes en rechtszaken van het Amerikaanse ministerie van Financiën te vermijden.

In antwoord, Evil Corp begon zijn ransomware- en maskeeroperaties te hernoemen om sancties te vermijden. Bijvoorbeeld, het arsenaal van de groep omvat ransomware zoals WastedLocker, Hades en Phoenix, en PayloadBIN. Er wordt ook aangenomen dat Evil Corp achter de onlangs omgedoopt tot ransomware DoppelPaymer met de naam Grief (of betalen of verdriet).

Recente aanvallen op Olympus en Sinclair Broadcast Group zijn gekoppeld aan dezelfde Macaw Locker-ransomware, die het nieuwe geesteskind van Evil Corp lijkt te zijn., piepende computer meldt nu.

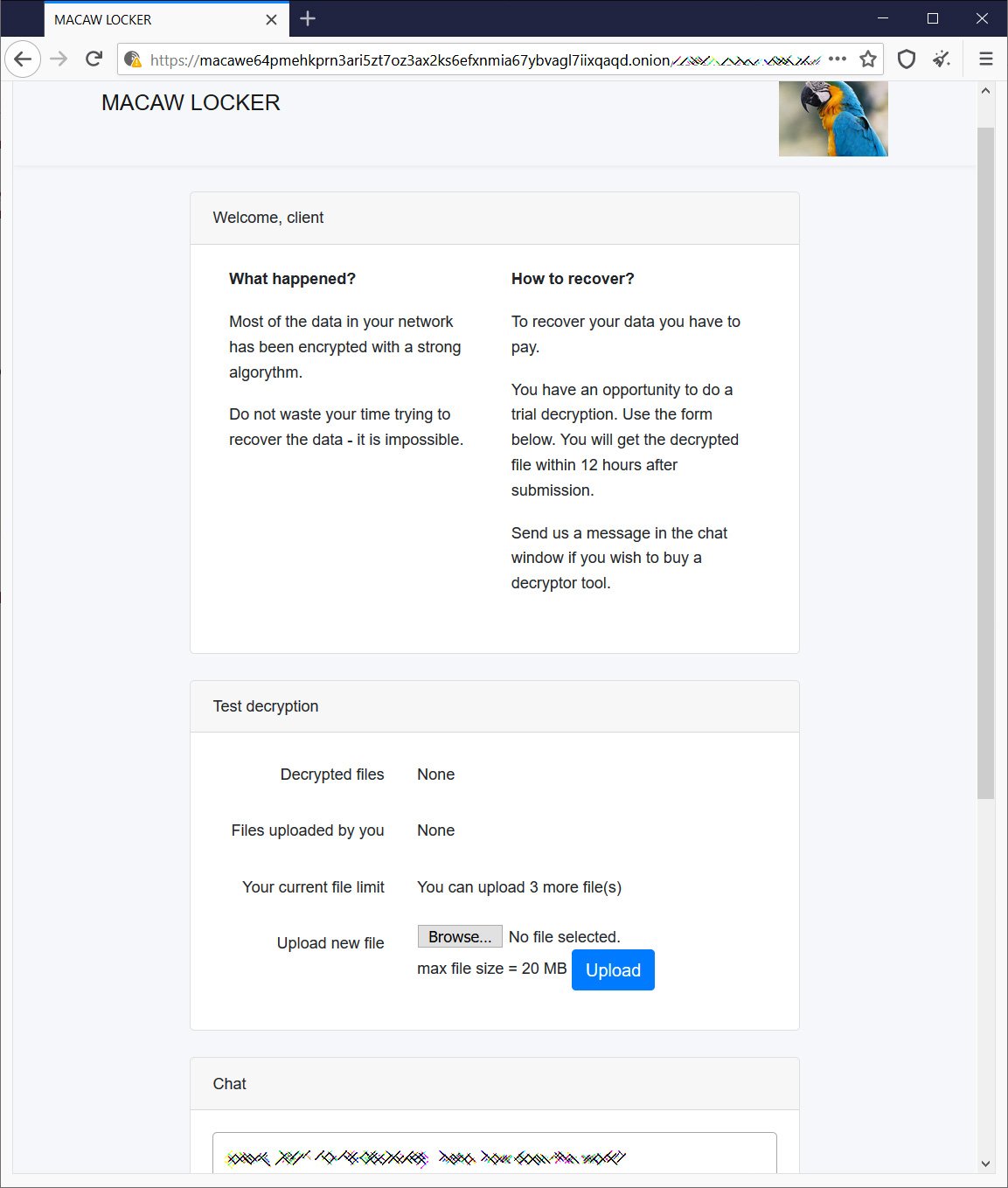

Andere niet nader genoemde bronnen in de cyberbeveiligingsindustrie deelden met de publicatie de persoonlijke pagina's van de slachtoffers van Macaw, waar aanvallers losgeld eisen voor een bedrag van 450 bitcoins ($28 miljoen) voor één aanval en $40 miljoen voor een ander. Het is nog niet duidelijk welke buy-out voor welk bedrijf geldt.

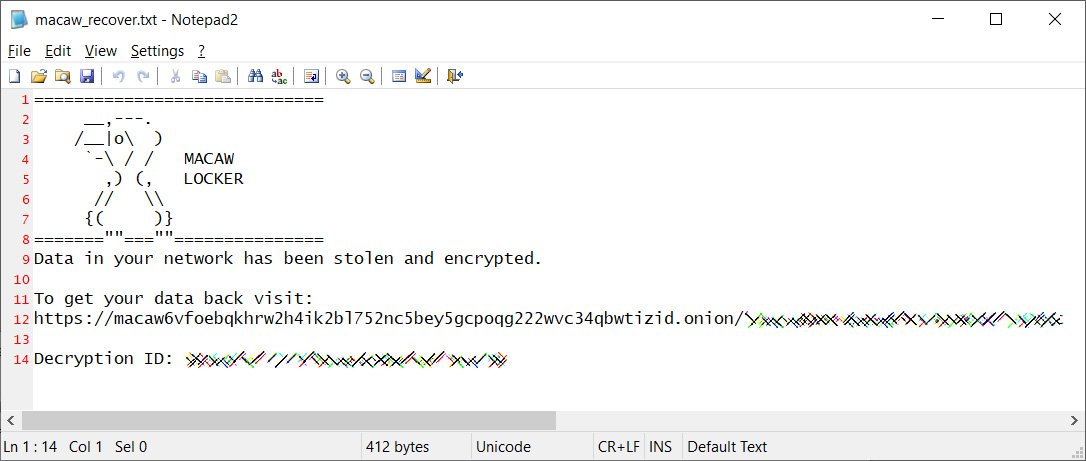

De darknet-site van de groep bevat slechts een korte beschrijving van wat er met het slachtoffer is gebeurd, een tool om drie bestanden gratis te decoderen, en een link naar een chatroom om met de aanvallers te praten.

Laat me je eraan herinneren dat we dat ook schreven Grief ransomware dreigt de gegevens van slachtoffers te vernietigen als ze zich tot onderhandelaars wenden.