Evil Corp bruker ny Macaw-malware for løsepenge-angrep

Hackgruppen Evil Corp (aka Indrik Spider og Dridex) begynte å bruke den nye Macaw Locker (eller bare Macaw) malware for angrep. Eksperter tilskriver dette sanksjoner i USA, som ikke tillater ofre å betale løsepenger til angripere.

Forskere minner om at Evil Corp har eksistert siden i det minste 2007, men først fungerte hackere oftere som partnere i andre grupper. Først senere begynte Evil Corp å fokusere på sine egne angrep, skaper den velkjente banktrojaneren Dridex.

Over tid, som løsepenge-angrep begynte å generere mer inntekter, Evil Corp lanserte sin egen løsepengevare BitPaymer, levere det til ofrene’ maskiner gjennom Dridex. Sistnevnte utviklet seg gradvis fra en vanlig bankmann til et komplekst og multifunksjonelt verktøy.

Etter hvert, gruppens aktiviteter vakte oppmerksomhet fra amerikanske myndigheter. I 2019, amerikanske myndigheter reiste tiltale mot to russere som, ifølge politimyndigheter, sto bak utviklingen av Dridex malware og andre ondsinnede operasjoner. Også, amerikanske myndigheter påla sanksjoner 24 organisasjoner og enkeltpersoner tilknyttet Evil Corp og de nevnte mistenkte.

Som et resultat, forhandlende selskaper, som vanligvis forhandler løsepenger og dekryptering av data med utpressere, nektet å “arbeid” med Evil Corp for å unngå bøter og søksmål fra det amerikanske finansdepartementet.

Som svar, Evil Corp begynte å gi nytt navn til løsepengevare- og maskeringsoperasjoner for å unngå sanksjoner. For eksempel, gruppens arsenal inkluderer løsepengevare som WastedLocker, Hades og Phoenix, og PayloadBIN. Evil Corp antas også å stå bak nylig rebranded løsepengevare DoppelPaymer som ble kalt Grief (eller lønn eller sorg).

Nylige angrep på Olympus og Sinclair Broadcast Group har blitt koblet til samme Macaw Locker løsepengeprogramvare, som ser ut til å være det nye hjernebarnet til Evil Corp., Blødende datamaskin melder nå.

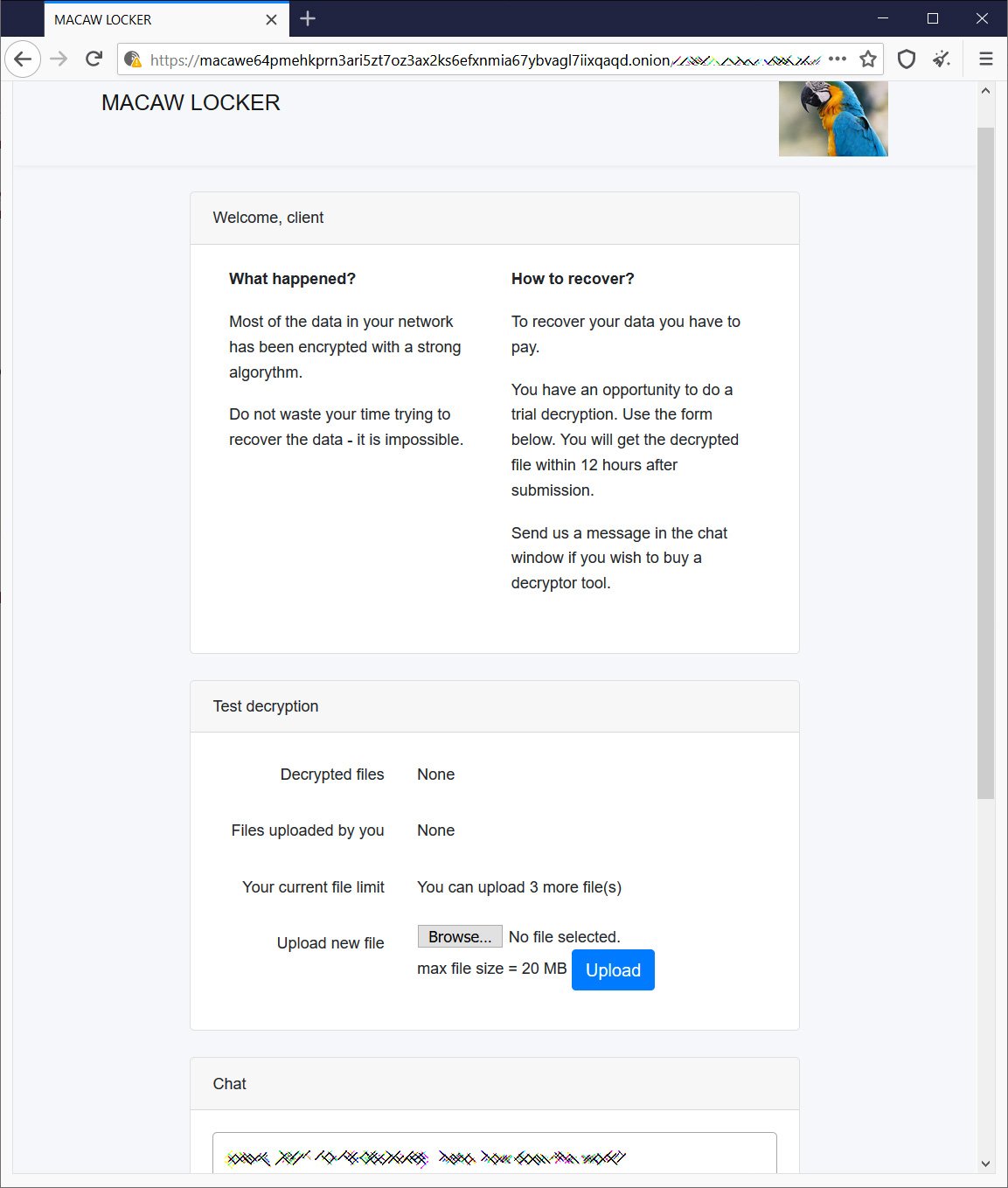

Andre ikke navngitte kilder i cybersikkerhetsindustrien delte med publikasjonen de personlige sidene til ofrene for Macaw, hvor angripere krever løsepenger i mengden av 450 bitcoins ($28 million) for ett angrep og $40 millioner for en annen. Det er ennå ikke klart hvilket utkjøp som gjelder for hvilket selskap.

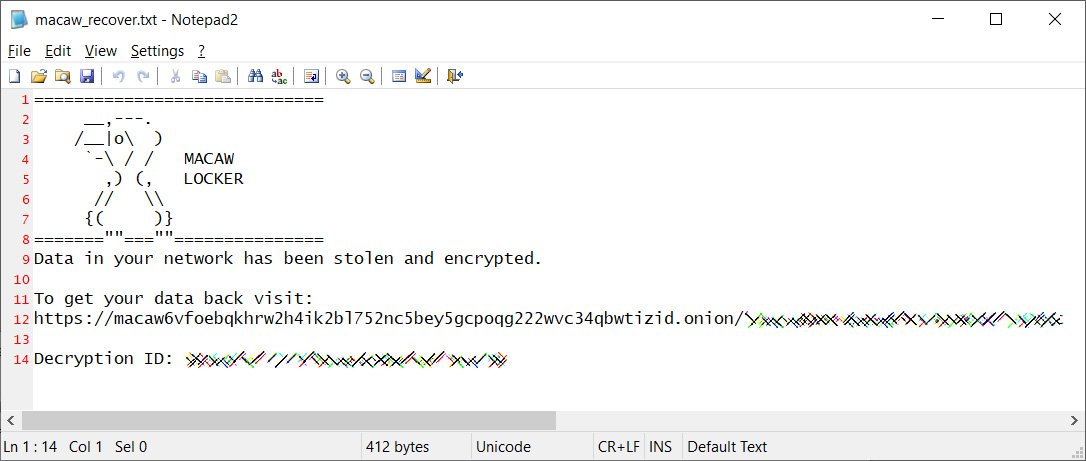

Gruppens darknet-side inneholder kun en kort beskrivelse av hva som skjedde med offeret, et verktøy for å dekryptere tre filer gratis, og en lenke til et chatterom for å snakke med angriperne.

La meg minne deg på at vi også skrev det Grief ransomware truer med å ødelegge ofrenes data hvis de henvender seg til forhandlere.