TrickBot heeft een nieuwe module gekregen voor het monitoren van slachtoffers

Volgens Controlepunt, TrickBot blijft een van de meest actieve bedreigingen ter wereld, zelfs een nieuwe module aanschaffen voor het volgen van slachtoffers. Het lijkt er ook op dat TrickBot voor de tweede maand op rij voorrang krijgt in de rangschikking van de meest actieve malware.

Na het Emotet-botnet was vernietigd door wetshandhavingsinstanties, TrickBot-activiteit blijft groeien.

Zo, in juni 2021, TrickBot aangevallen over 7% van bedrijven over de hele wereld, en onderzoekers herinneren eraan dat ransomware-groepen (bijvoorbeeld, Ryuk en REvil) verschillende malware gebruiken in de beginfase van infectie, maar de belangrijkste is nog steeds TrickBot.

Laat me je eraan herinneren dat TrickBot tegenwoordig een van de grootste en meest succesvolle malware is. Malware werd voor het eerst ontdekt in 2015, kort na een reeks spraakmakende arrestaties die de samenstelling van de Dyre-hackgroep aanzienlijk hebben veranderd.

Door de jaren heen, malware is geëvolueerd van een klassieke banktrojan die is ontworpen om geld van bankrekeningen te stelen tot een multifunctionele druppelaar die andere bedreigingen verspreidt (van miners tot ransomware en info-stealers). Bijvoorbeeld, TrickBot wordt gebruikt door bekende ransomware als Ryuk, Conti en REvil.

In de herfst van 2020, een grootschalige operatie is uitgevoerd gericht op het elimineren van TrickBot. Het werd bijgewoond door wetshandhavingsinstanties, specialisten van het Microsoft Defender-team, de vzw FS-ISAC, evenals ESET, Lumen, NTT en Symantec. In die tijd, veel experts schreven dat hoewel Microsoft was kon uitschakelen de TrickBot-infrastructuur, hoogstwaarschijnlijk zal het botnet “overleven” en uiteindelijk zullen de operators nieuwe controleservers in gebruik nemen en hun activiteiten voortzetten. helaas, dit is wat er gebeurde.

Bitdefender-experts schrijven dat de malware-ontwikkelaars onlangs de VNC-module hebben bijgewerkt (vncDLL), die wordt gebruikt na aanvallen op bijzonder belangrijke doelen. De bijgewerkte module heet tvncDLL en stelt aanvallers in staat hun slachtoffer te bespioneren, het verzamelen van informatie waarmee de aanval kan worden overgedragen naar de belangrijkste systemen op het netwerk van het slachtoffer.

De tvncDLL-module werd medio mei van dit jaar gespot, maar het is nog in ontwikkeling, en de hackgroep heeft een “updateschema dat regelmatig nieuwe functies toevoegt en bugs oplost.”

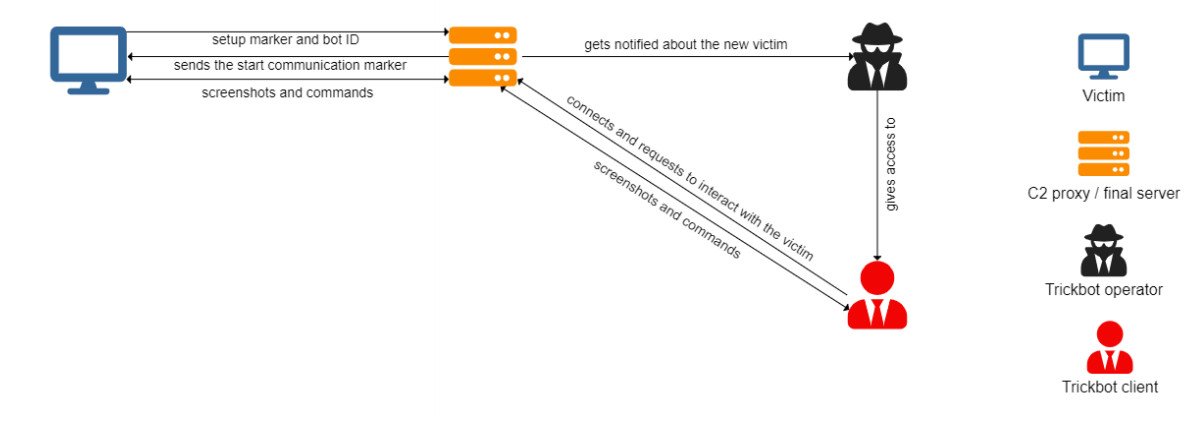

Analyse van de module laat zien dat deze een aangepast communicatieprotocol gebruikt en communiceert met de controleserver via een van de negen proxy-IP-adressen, die toegang biedt aan slachtoffers achter firewalls.

De VNC-module kan voorkomen dat TrickBot wordt uitgevoerd en zelfs malware uit het geheugen verwijderen. Wanneer de malware-operator de communicatie start, de module creëert een virtuele desktop met een aangepaste interface.

De opdrachtregel gebruiken, malware-operators kunnen nieuwe payloads downloaden van hun C&C-server, documenten openen en mailen, en andere gegevens stelen van een gecompromitteerd systeem.

Andere optie, genaamd Native Browser, start over het algemeen de browser met behulp van OLE-automatisering in Internet Explorer. Deze functie is in ontwikkeling en is ontworpen om wachtwoorden van Google Chrome te stelen, Mozilla Firefox, Opera en Internet Explorer.

Laat me je eraan herinneren dat ik dat ook schreef Onderzoekers koppelden TrickBot-ontwikkelaars aan Diavol ransomware.