Evil Corp utilizza il nuovo malware Macaw per gli attacchi ransomware

Il gruppo di hacker Evil Corp (alias Indrik Spider e Dridex) ha iniziato a utilizzare il nuovo Macaw Locker (o semplicemente Macaw) malware per attacchi. Gli esperti attribuiscono questo alle sanzioni statunitensi, che non consentono alle vittime di pagare riscatti agli aggressori.

I ricercatori ricordano che la Evil Corp esiste almeno da 2007, ma all'inizio gli hacker agivano più spesso come partner di altri gruppi. Solo più tardi la Evil Corp iniziò a concentrarsi sui propri attacchi, creando il noto trojan bancario Dridex.

Col tempo, quando gli attacchi ransomware hanno iniziato a generare maggiori entrate, Evil Corp ha lanciato il proprio ransomware BitPaymer, consegnarlo alle vittime’ macchine tramite Dridex. Quest'ultimo si è gradualmente evoluto da comune banchiere a strumento complesso e multifunzionale.

Infine, le attività del gruppo hanno attirato l'attenzione delle autorità americane. In 2019, le autorità statunitensi portato accuse contro due russi che, secondo le forze dell'ordine, erano dietro lo sviluppo del malware Dridex e altre operazioni dannose. Anche, le autorità statunitensi hanno imposto sanzioni su 24 organizzazioni e individui associati alla Evil Corp e ai suddetti sospetti.

Di conseguenza, società di negoziazione, che di solito negoziano pagamenti di riscatto e decrittazione dei dati con estorsori, rifiutato di “opera” con Evil Corp per evitare multe e azioni legali dal Dipartimento del Tesoro degli Stati Uniti.

In risposta, Evil Corp ha iniziato a rinominare il suo ransomware e le operazioni di mascheramento per evitare sanzioni. Per esempio, l'arsenale del gruppo include ransomware come WastedLocker, Ade e Fenice, e PayloadBIN. Si crede che anche Evil Corp sia dietro il recentemente rinominato ransomware DoppelPaymer chiamato Grief (o pagare o soffrire).

Recenti attacchi su Olimpo e Sinclair Broadcast Group sono stati collegati allo stesso ransomware Macaw Locker, che sembra essere la nuova idea di Evil Corp., Computer che suona ora riporta.

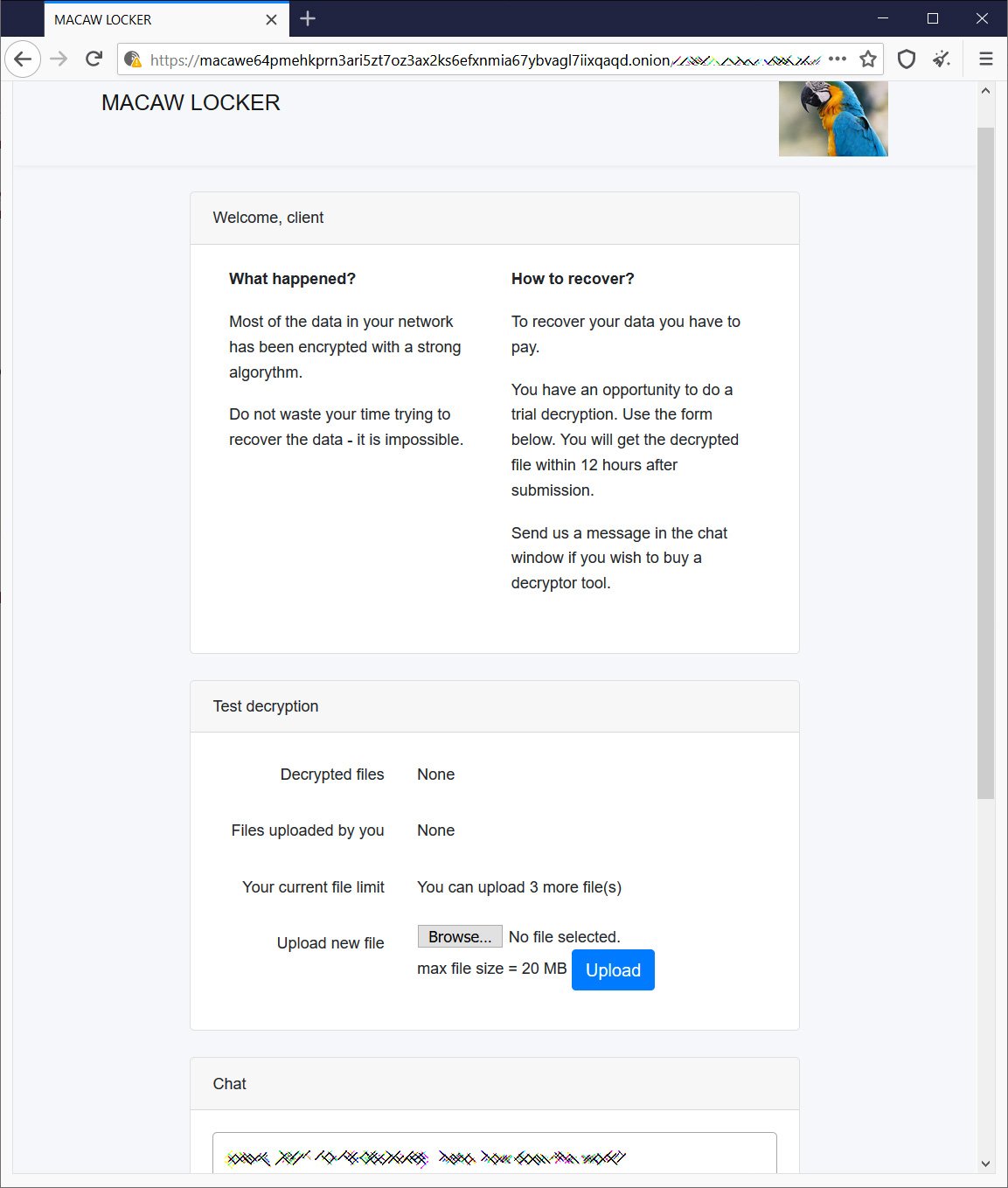

Altre fonti anonime nel settore della sicurezza informatica hanno condiviso con la pubblicazione le pagine personali delle vittime di Macaw, dove gli aggressori chiedono riscatti per un importo di 450 bitcoin ($28 milioni) per un attacco e $40 milioni per un altro. Non è ancora chiaro quale buyout si applica a quale azienda.

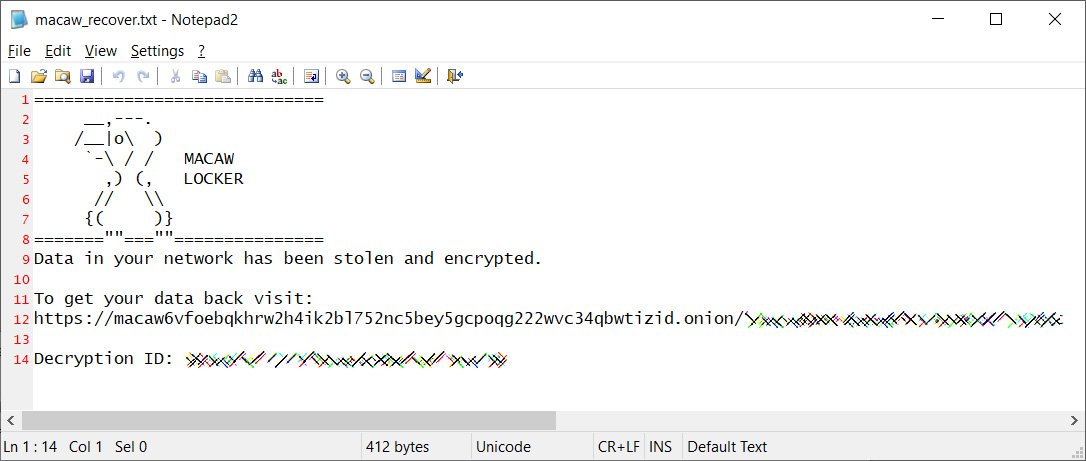

Il sito darknet del gruppo contiene solo una breve descrizione di quello che è successo alla vittima, uno strumento per decifrare tre file gratuitamente, e un collegamento a una chat room per parlare con gli aggressori.

Vi ricordo che l'abbiamo anche scritto Il ransomware Grief minaccia di distruggere i dati delle vittime se si rivolgono ai negoziatori.