TrickBot tiene un nuevo módulo para monitorear a las víctimas

De acuerdo a Punto de control, TrickBot sigue siendo una de las amenazas más activas del mundo, incluso adquiriendo un nuevo módulo para rastrear víctimas. También parece que TrickBot tiene prioridad en el ranking de malware más activo por segundo mes consecutivo.

Después de la botnet Emotet fue destruido por las agencias de aplicación de la ley, La actividad de TrickBot sigue creciendo.

Asi que, en junio 2021, TrickBot atacó sobre 7% de empresas en todo el mundo, e investigadores recuerdan que los grupos de ransomware (por ejemplo, Ryuk y REvil) usar malware diferente en las etapas iniciales de la infección, pero el principal sigue siendo TrickBot.

Permítanme recordarles que TrickBot es uno de los malwares más grandes y exitosos de la actualidad.. El malware se detectó por primera vez en 2015, poco después de una serie de arrestos de alto perfil que cambiaron significativamente la composición del grupo de piratas de Dyre.

A través de los años, El malware ha evolucionado de un troyano bancario clásico diseñado para robar fondos de cuentas bancarias a un cuentagotas multifuncional que propaga otras amenazas. (desde mineros hasta ransomware y ladrones de información). Por ejemplo, TrickBot es utilizado por ransomware tan conocido como Ryuk, Conti y REvil.

En la caída de 2020, una operación a gran escala se llevo a cabo destinado a eliminar TrickBot. Asistieron agencias de aplicación de la ley., especialistas del equipo de Microsoft Defender, la organización sin fines de lucro FS-ISAC, así como ESET, Lumen, NTT y Symantec. En ese tiempo, muchos expertos escribieron que aunque Microsoft se pudo deshabilitar la infraestructura TrickBot, lo más probable es que la botnet “sobrevivir” y eventualmente sus operadores pondrán en funcionamiento nuevos servidores de control y continuarán su actividad. Desafortunadamente, esto es lo que pasó.

Expertos de Bitdefender escribir que los desarrolladores de malware han actualizado recientemente el módulo VNC (vncDLL), que se utiliza después de ataques a objetivos particularmente importantes. El módulo actualizado se llama tvncDLL y permite a los atacantes espiar a su víctima., recopilar información que permitirá que el ataque se transfiera a los sistemas más importantes de la red de la víctima.

El módulo tvncDLL se detectó a mediados de mayo de este año., pero aun esta en desarrollo, y el grupo de hackeo tiene un “Programa de actualización que agrega regularmente nuevas funciones y corrige errores.”

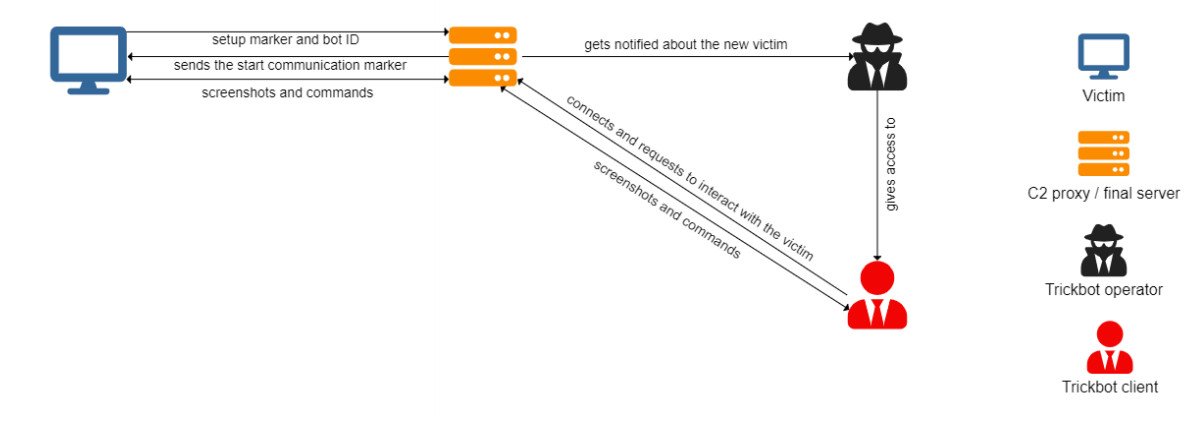

El análisis del módulo muestra que utiliza un protocolo de comunicación personalizado y se comunica con el servidor de control a través de una de las nueve direcciones IP de proxy., que proporciona acceso a las víctimas detrás de los cortafuegos.

El módulo VNC puede detener la ejecución de TrickBot e incluso descargar malware de la memoria. Cuando el operador de malware inicia la comunicación, el módulo crea un escritorio virtual con una interfaz personalizada.

Usando la línea de comando, Los operadores de malware pueden descargar cargas útiles nuevas desde su C&Servidor C, abrir documentos y correo, y robar otros datos de un sistema comprometido.

Otra opción, llamado navegador nativo, generalmente inicia el navegador usando la automatización OLE en Internet Explorer. Esta función está en desarrollo y está diseñada para robar contraseñas de Google Chrome., Mozilla Firefox, Opera e Internet Explorer.

Déjame recordarte que también escribí eso Los investigadores vincularon a los desarrolladores de TrickBot con el ransomware Diavol.